-

在线客服

QQ扫码联系在线客服

QQ: 2292620539

-

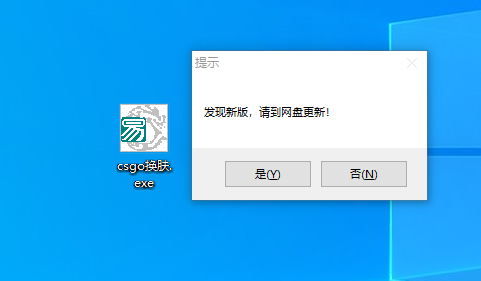

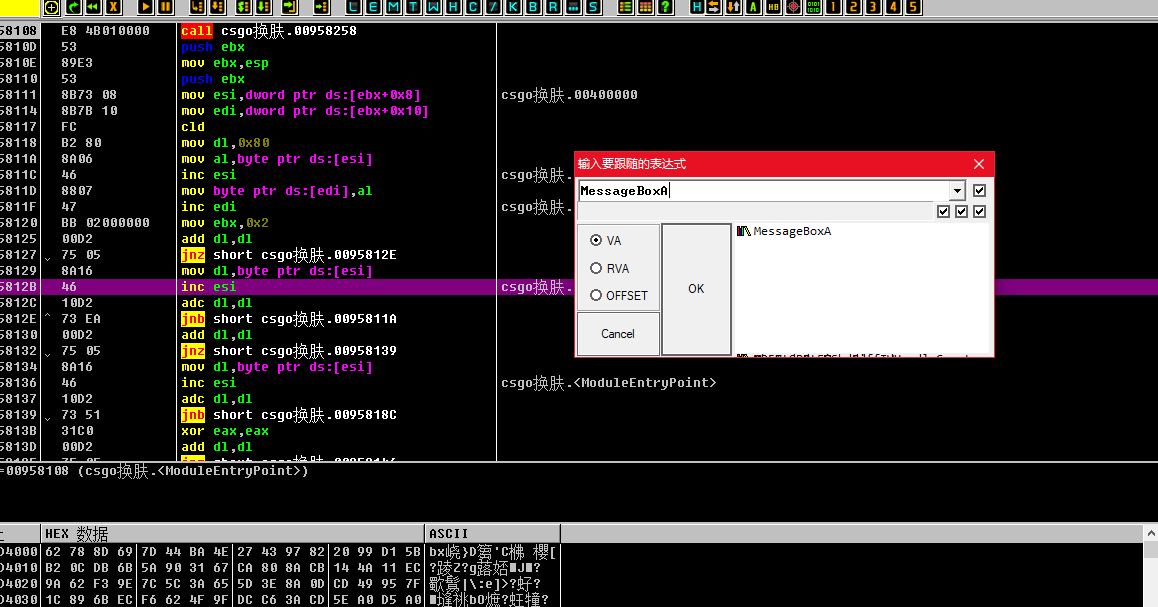

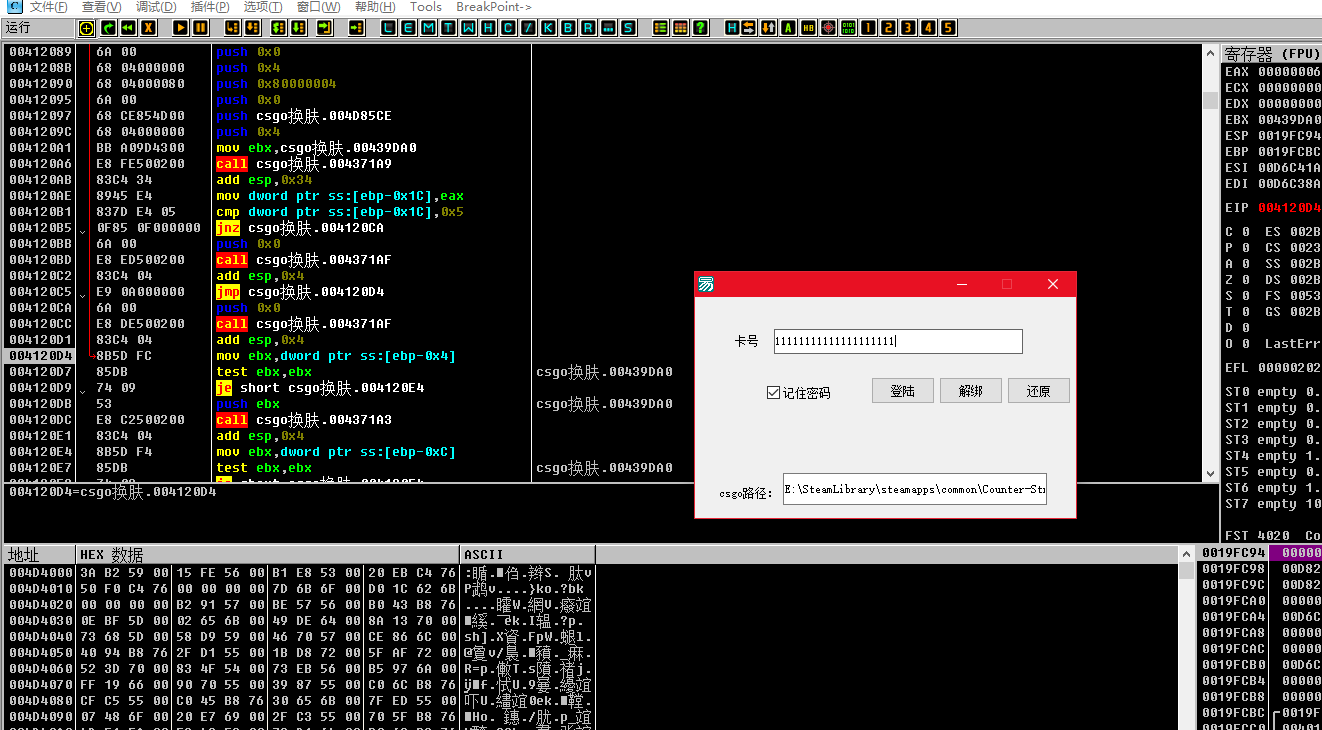

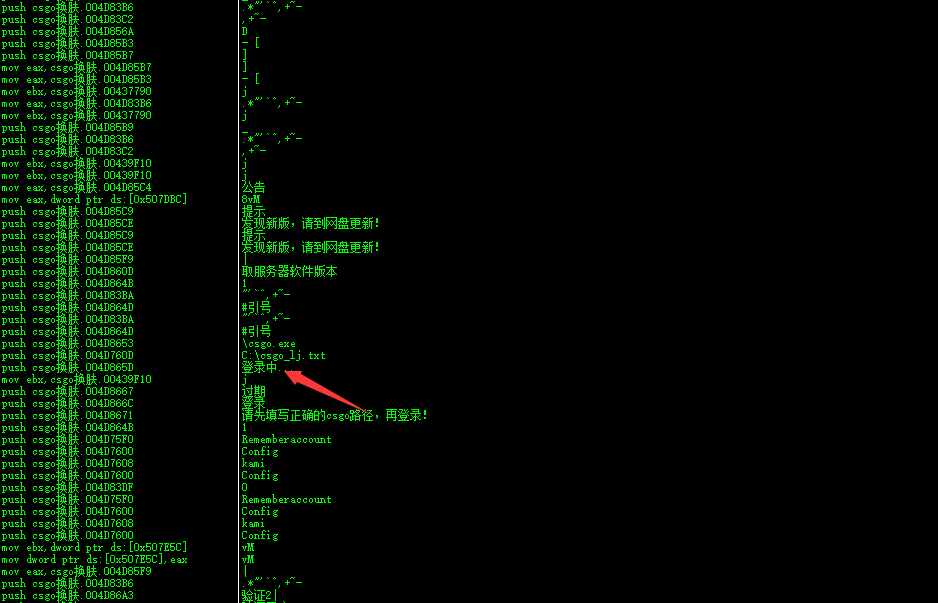

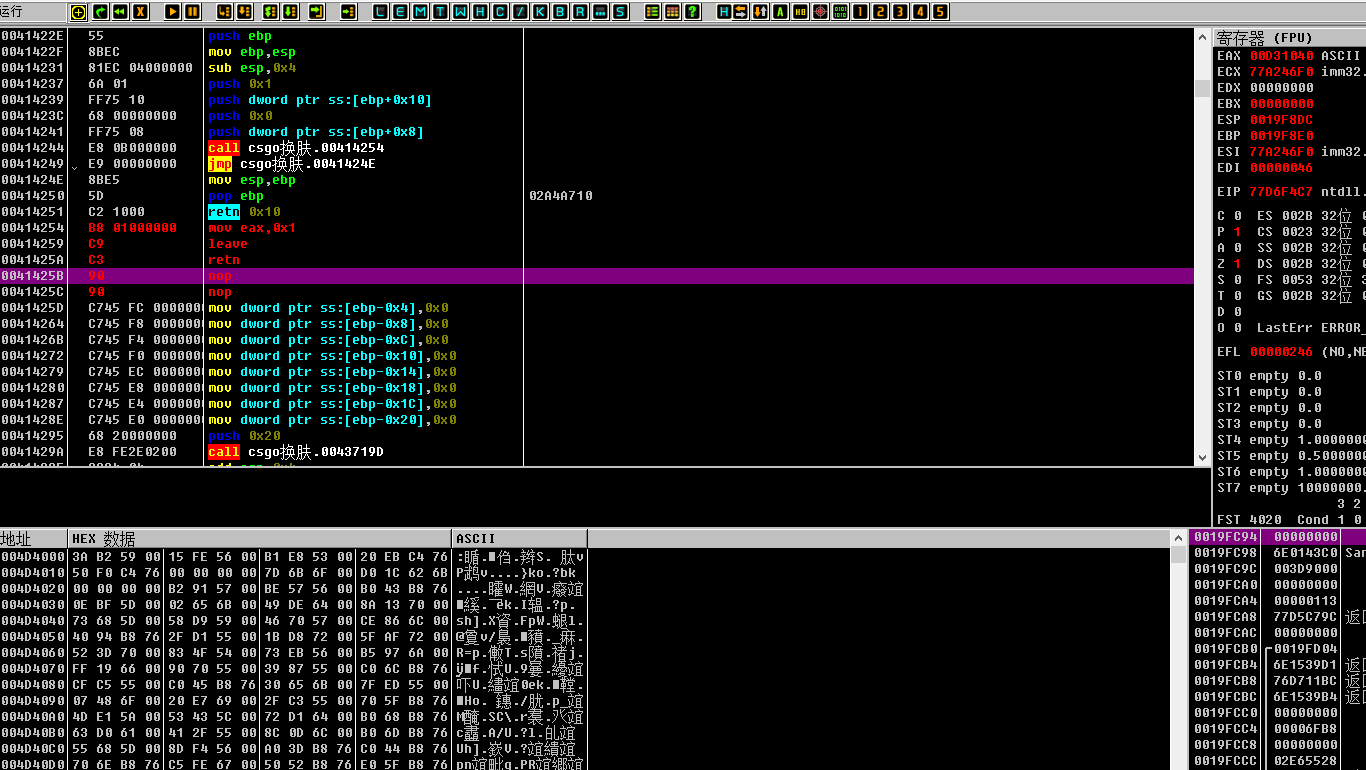

因为有弹窗,通过弹窗下手,MessageBoxA直接下断

成功断下,观看堆栈,发现传入进来的值就是提示新版

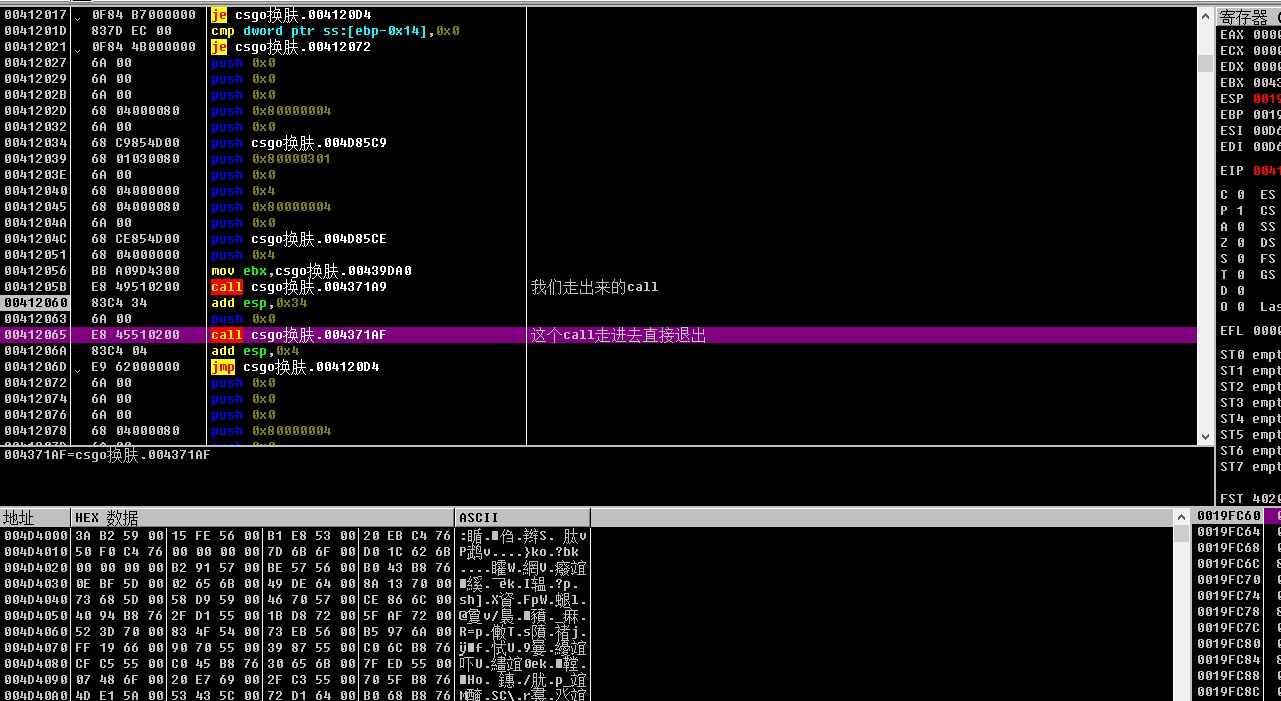

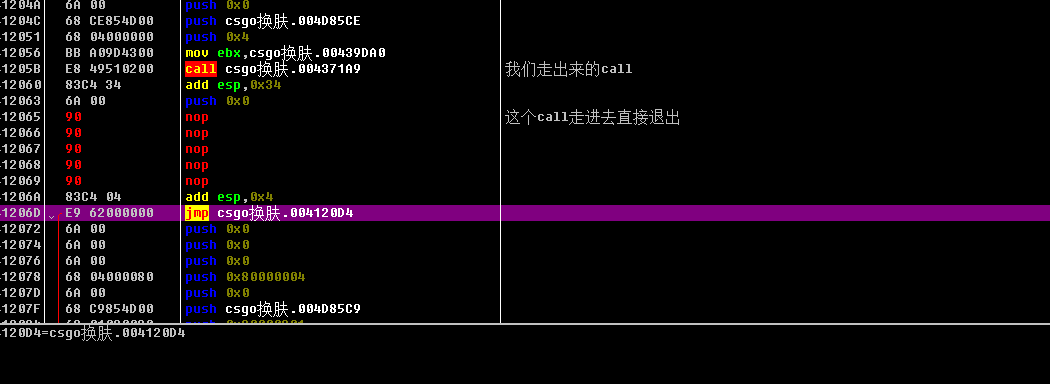

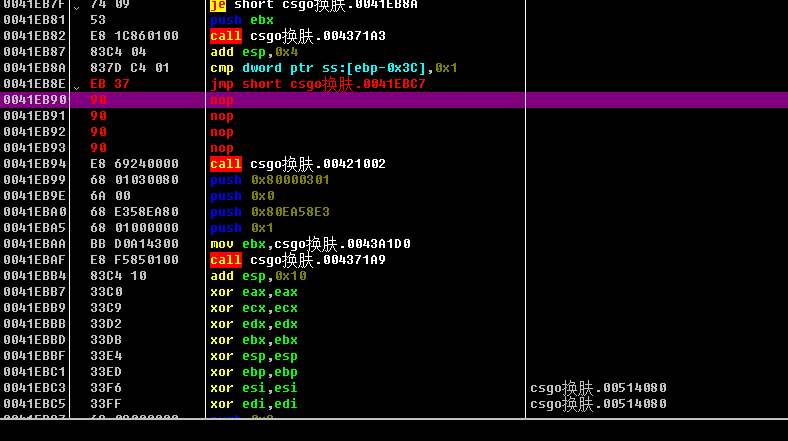

一路f8 走出来走到用户层 可以发现这个call就是提示更新的 然后下面这个就是退出call

我们直接nop掉 然后直接运行起来

发现成功运行起来,提示更新就被我们干掉了

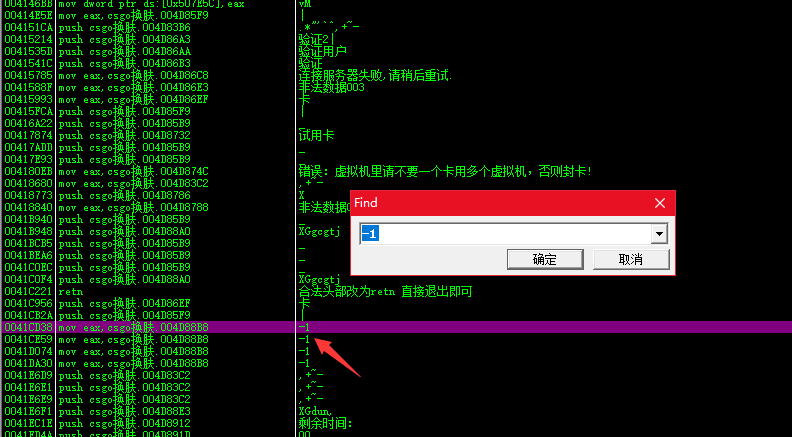

点击登录显示你未充值到期 假的卡号肯定没用 我们直接搜索字符串

点E 然后进去401000基地址来查询字符串

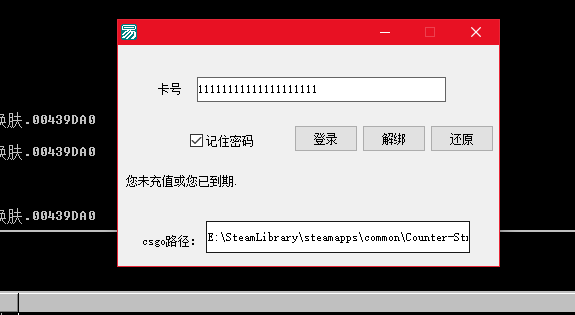

发现了 原来是用了天盾网络验证 这里就好办了 这里做一个小知识

解决天盾网络验证分为4个步骤

1.判断登录

2.判断合法

3.判断算法

4.判断时间

我们一步一步解决掉他们

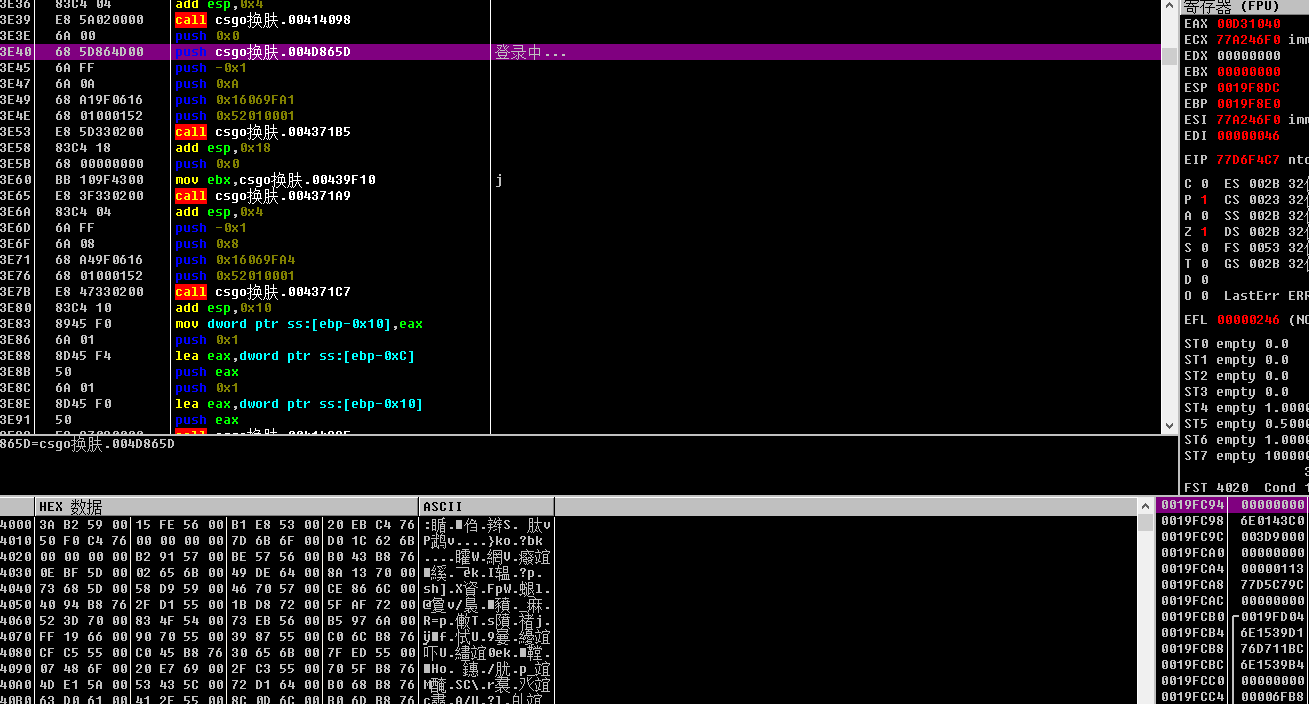

先是找到登录中跳转过去

直接这里的每一个call都用回车进去查看

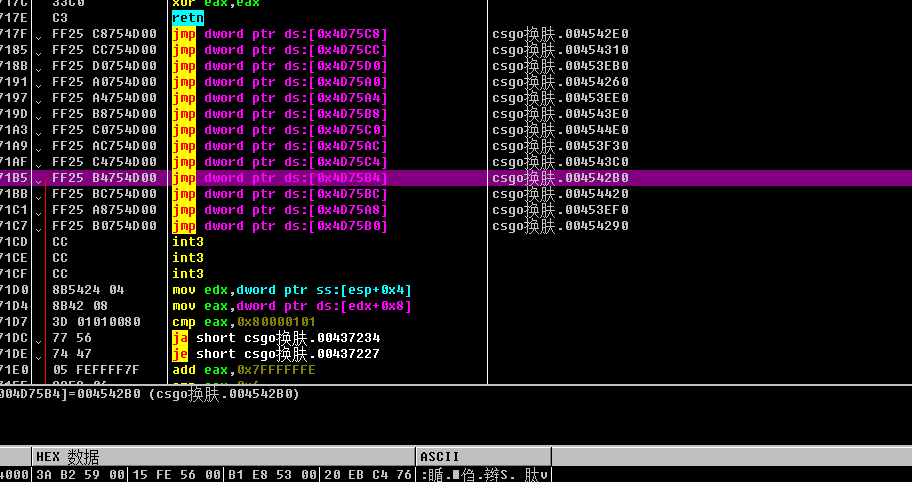

像这种 FF25这种就是自带函数 而不是人自定义的

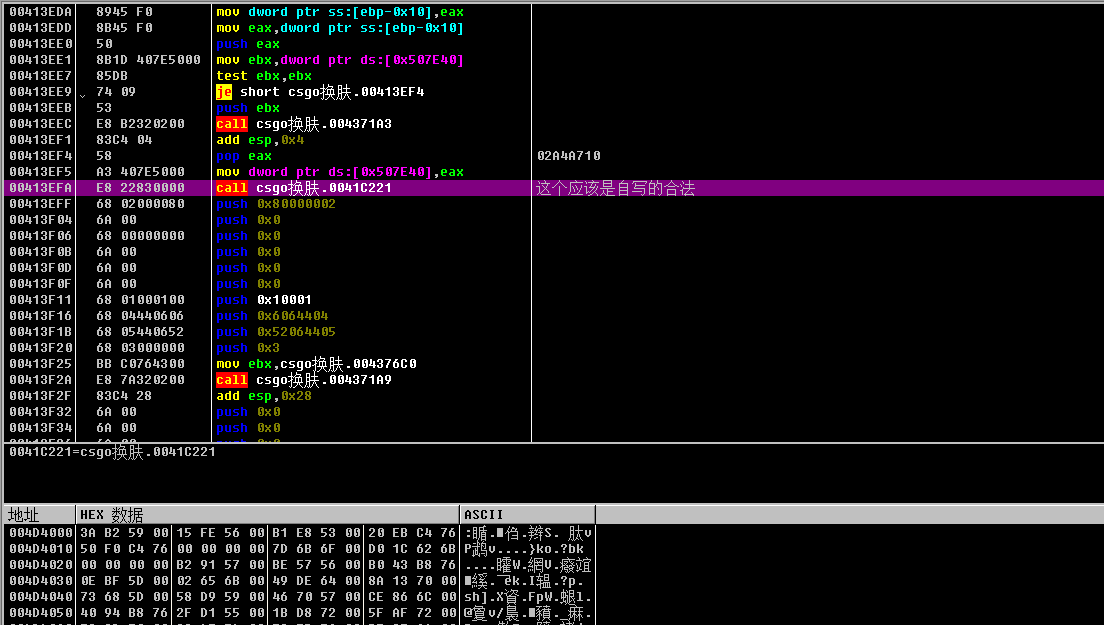

往下翻找到这个函数 应该就是登录判断函数

直接改变判断 然后跳转出来

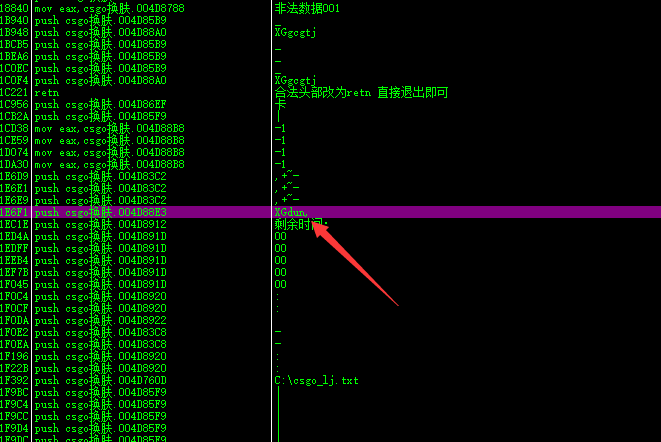

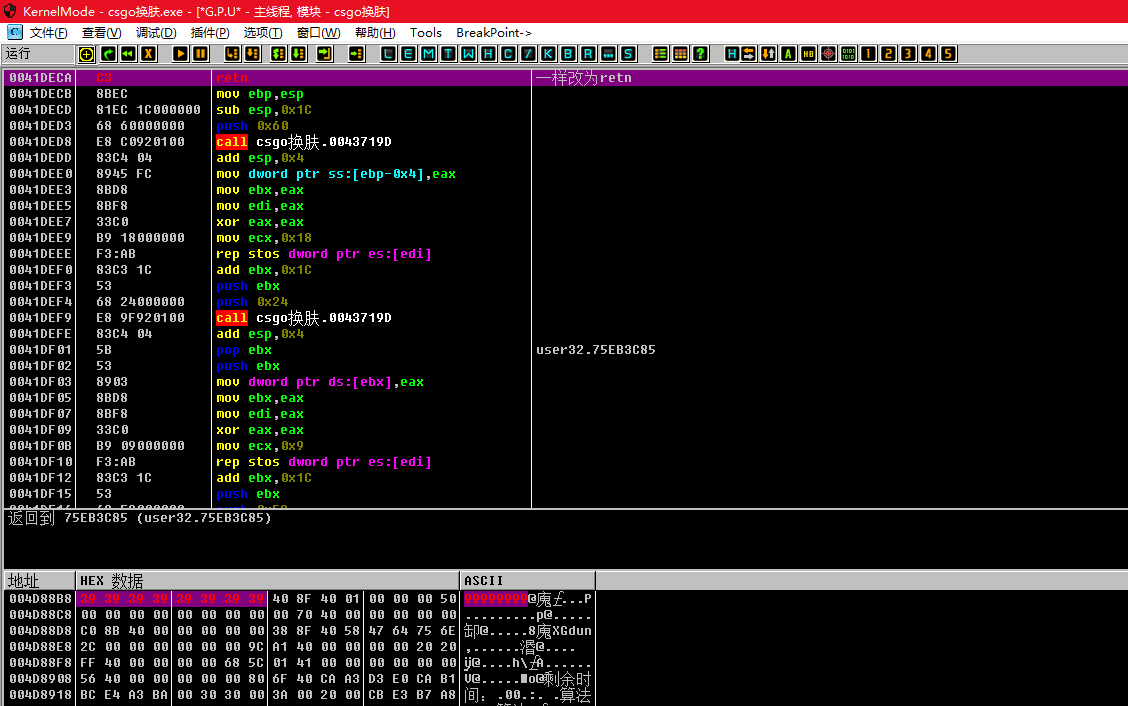

找到合法

直接retn返回不进行判断

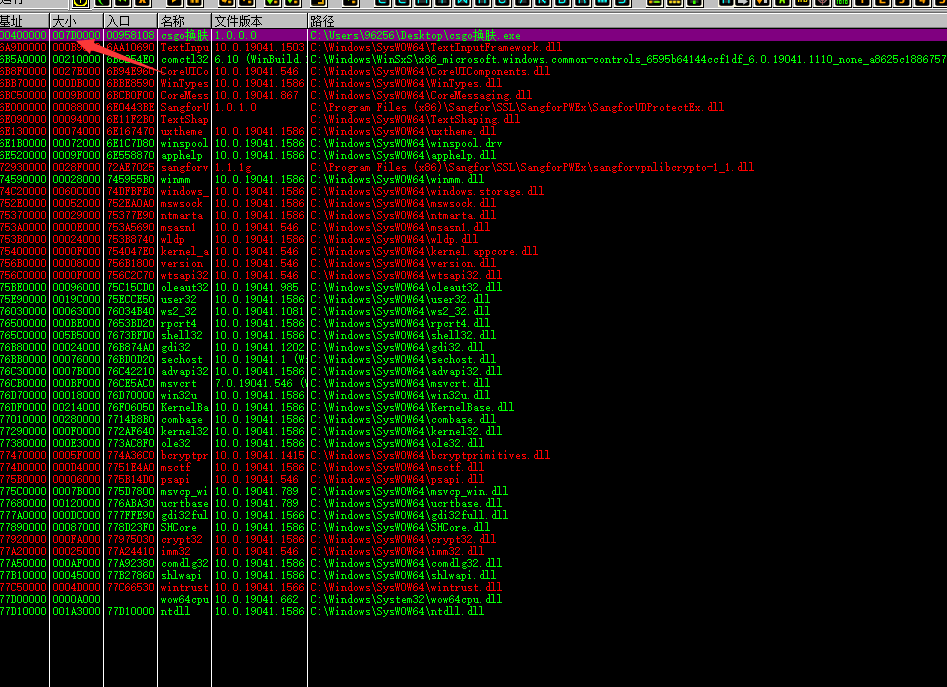

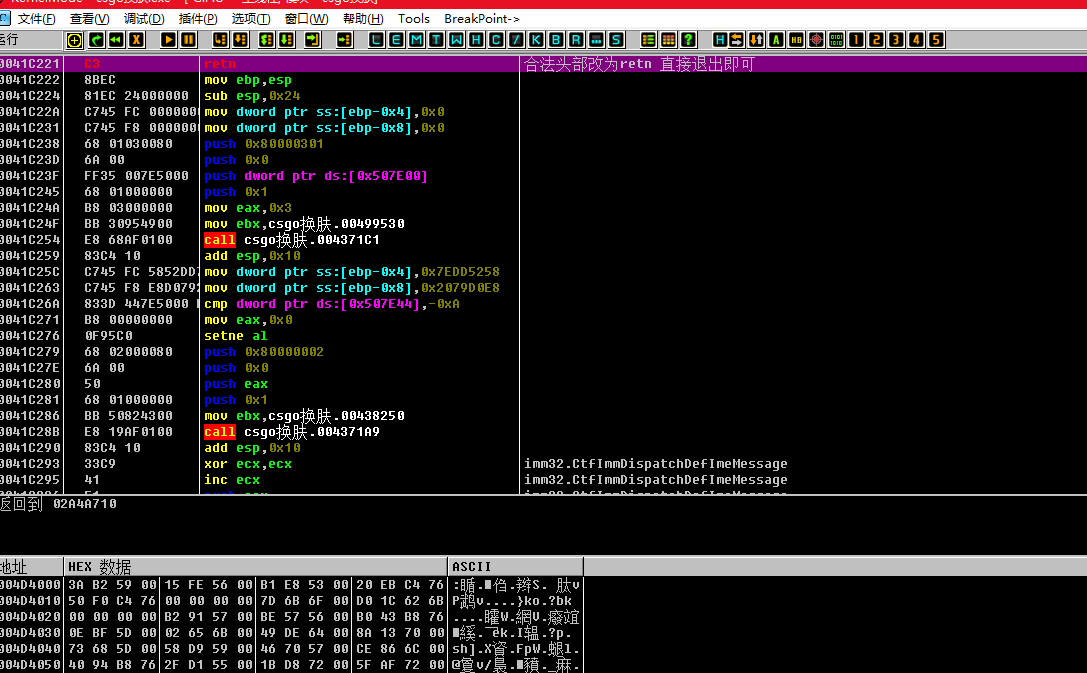

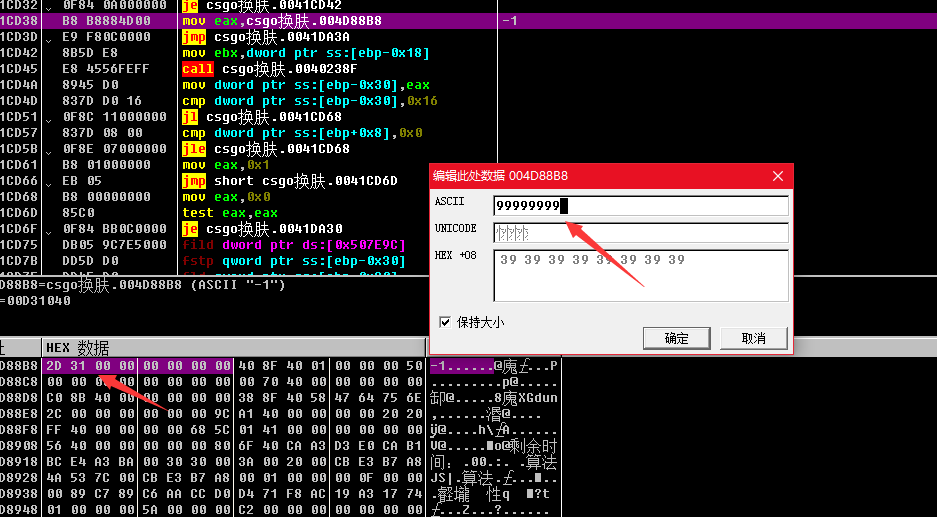

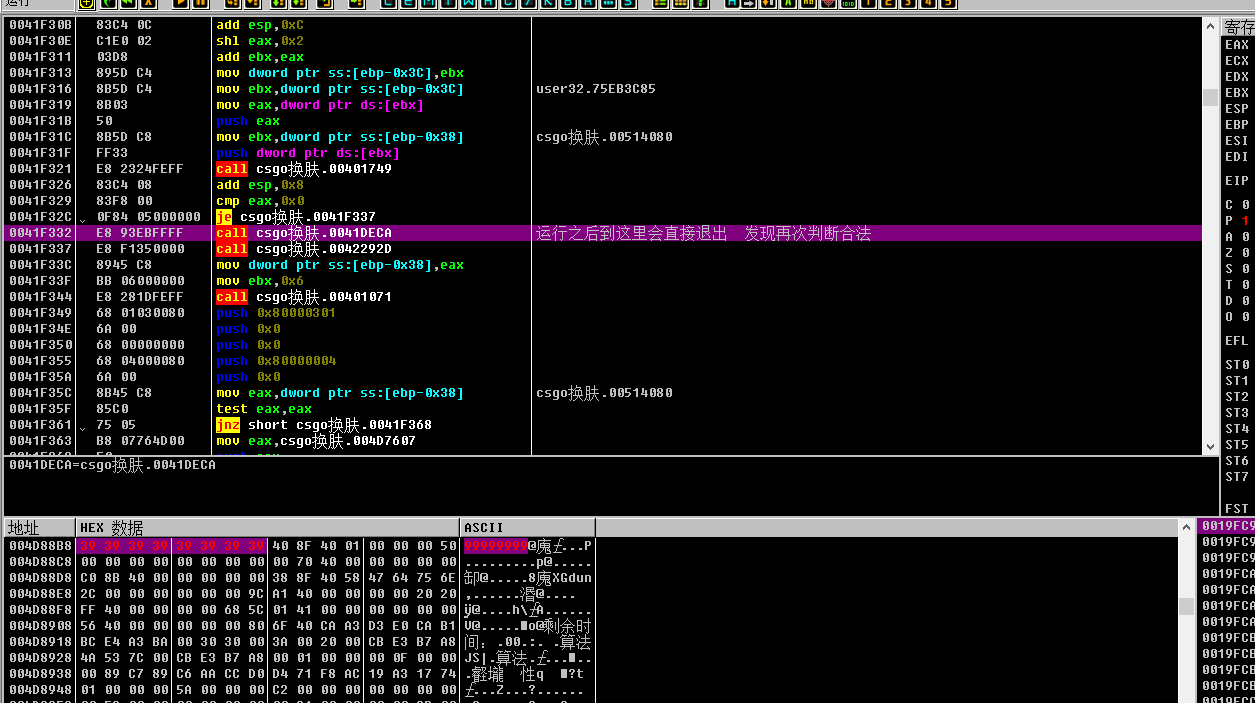

查找时间-1

进行更改时间 注意不要超出这个00 不然就是改变代码

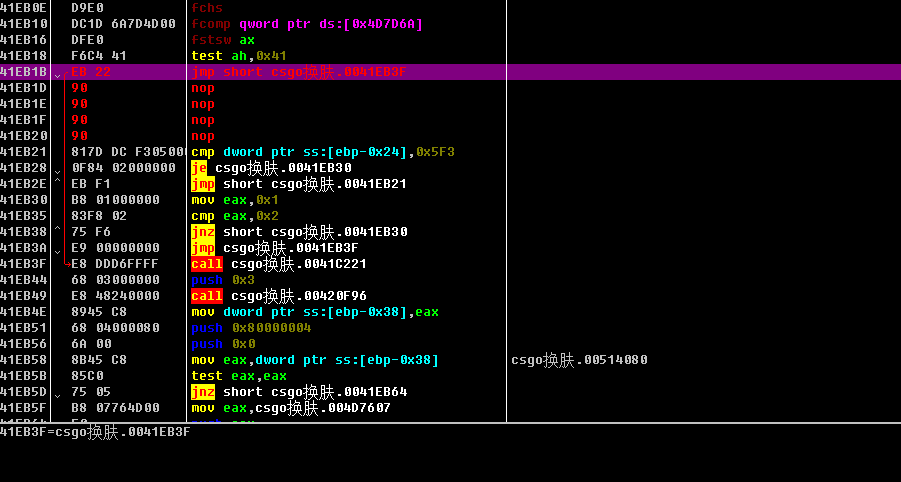

找到算法识别跳转 一直往下翻到红色算法区域结束 第一个jnz判断的位置

直接改成jmp

往下翻再把jge改成jmp

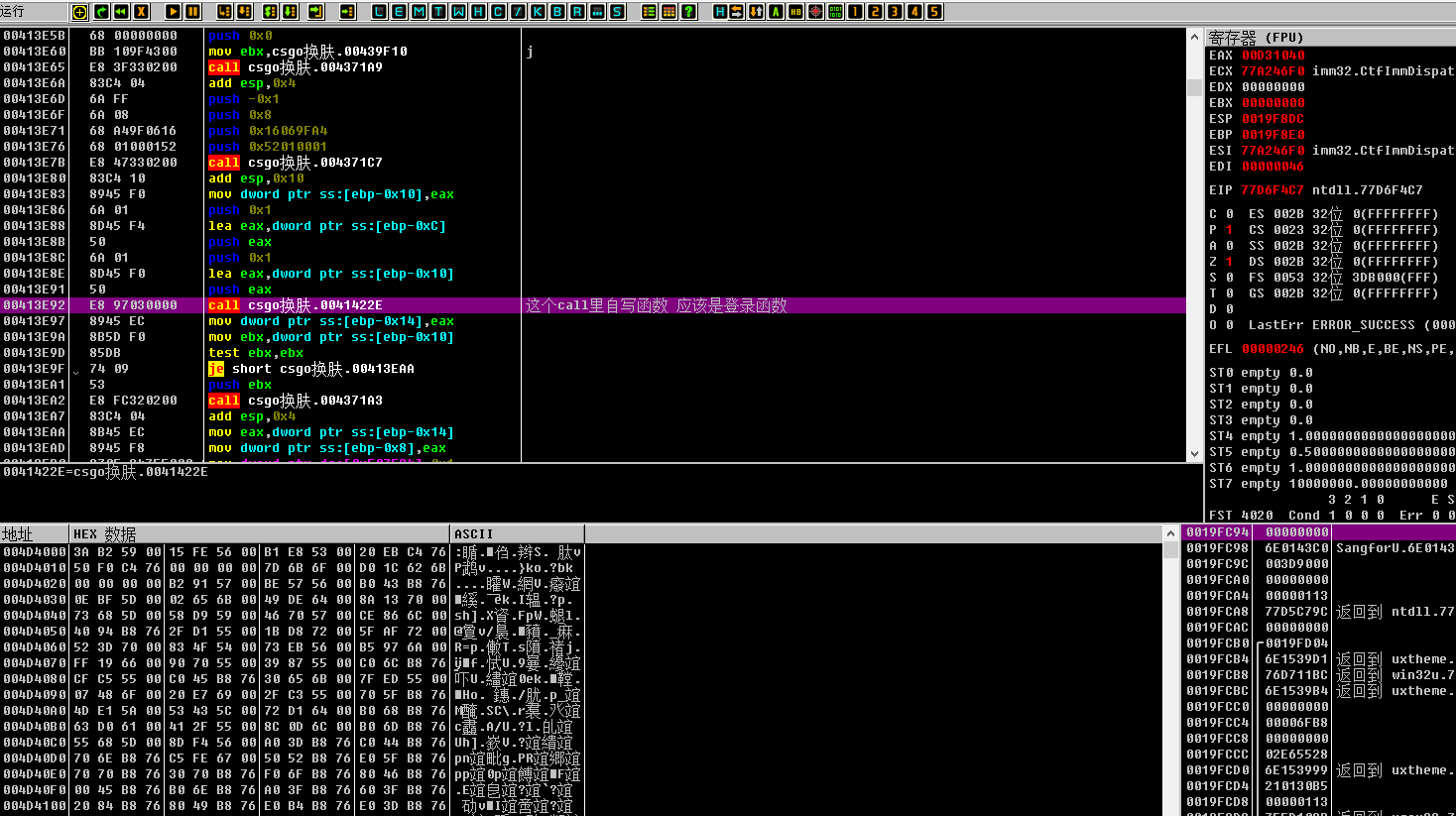

这时候我以为已经成功了,但是直接闪退退出了。发现可能有暗桩或其他判断

一直单步跟进到这里,发现在这里闪退了

进去一看发现又进行了一次合法判断,直接改成retn返回

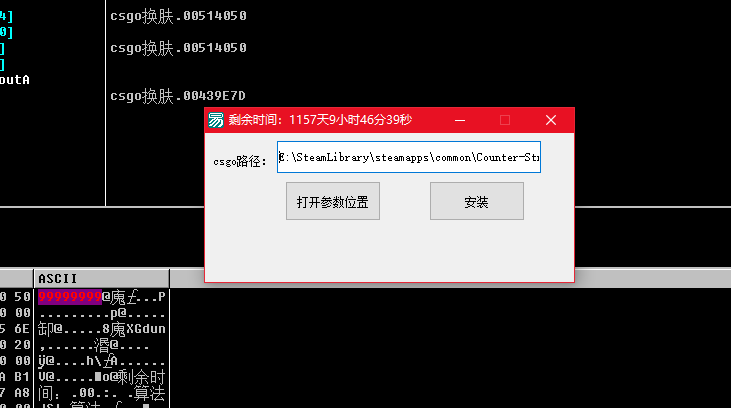

破解成功

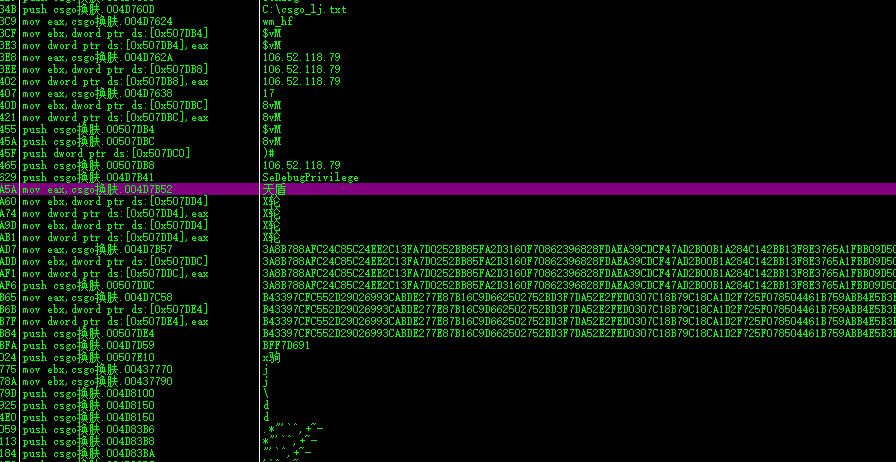

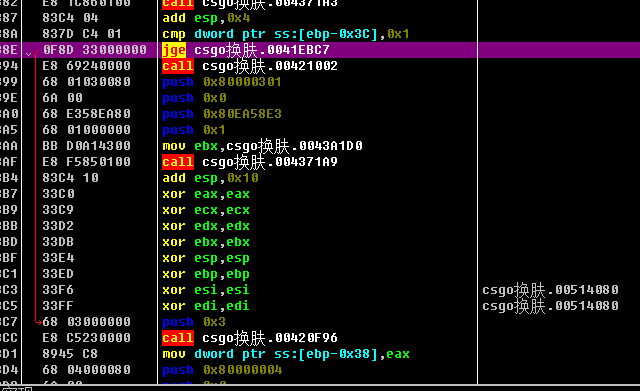

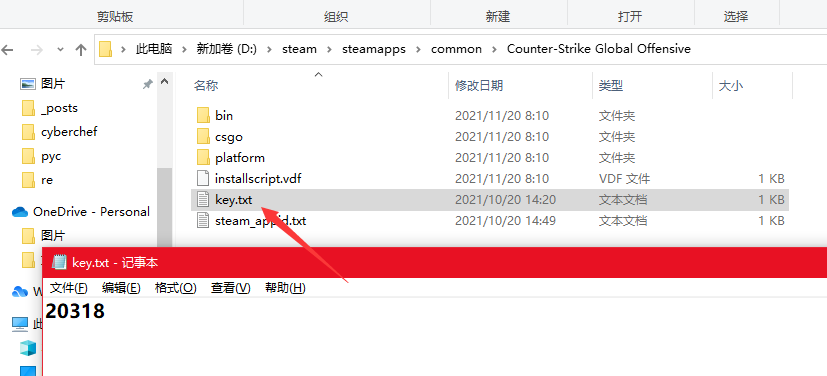

破解成功后发现,里面的功能无法运行,感觉没有完全破解完,后又发现往路径里填写了一个key.txt

里面填了一个也不知道什么用的数字,重新回去调试

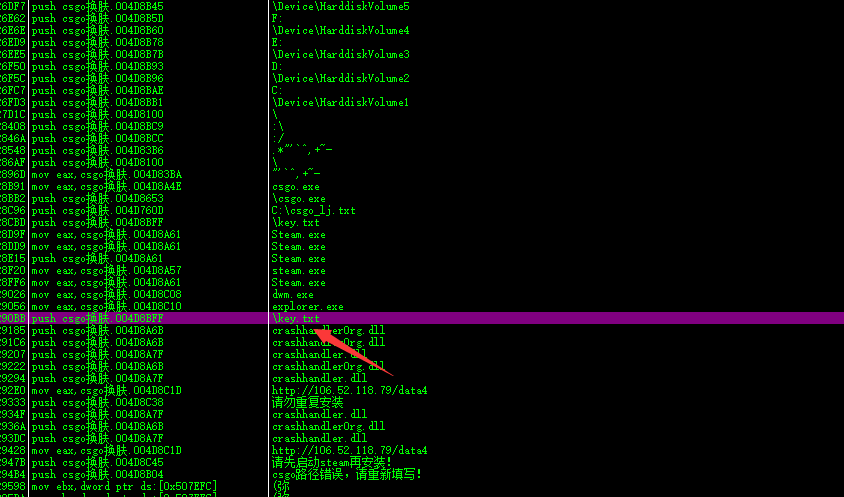

搜索字符串发现确实有这个key.txt 但是不知道做了什么

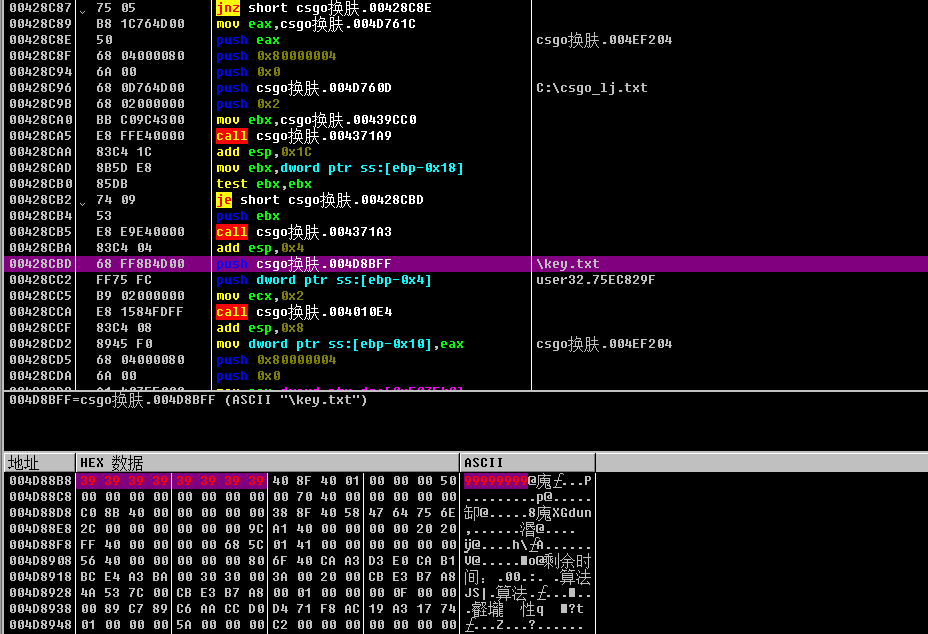

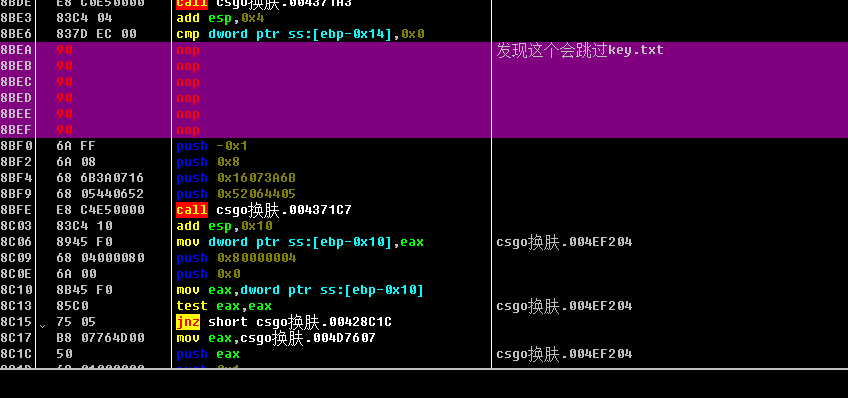

往上走发现 有一个判断跳过了这个key.txt

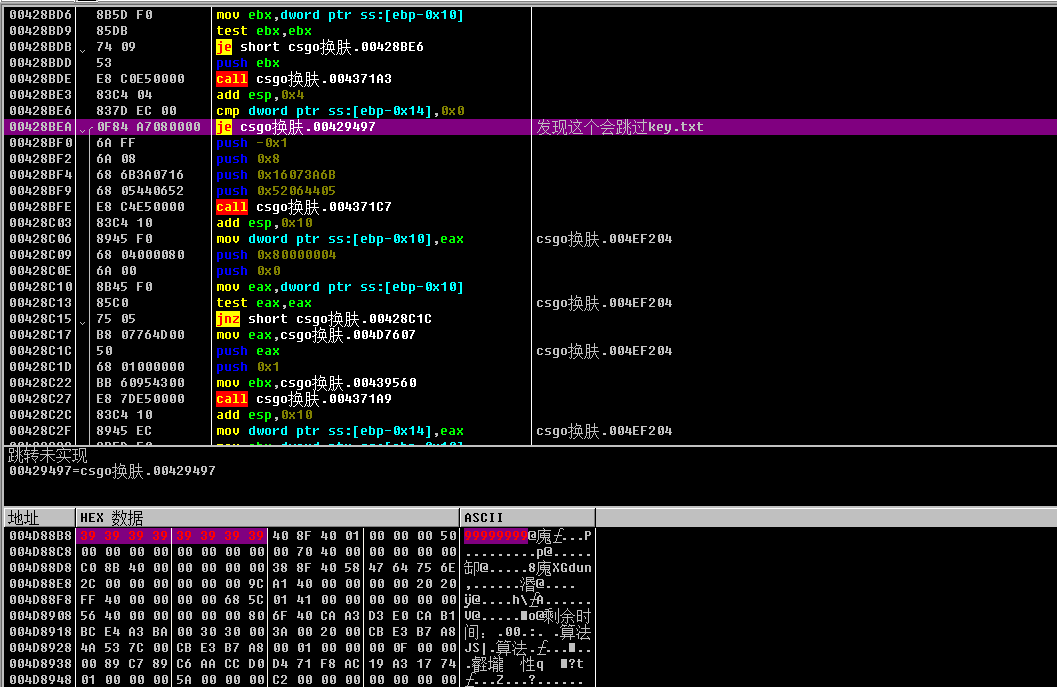

直接尝试nop掉这个判断,功能最终成功运行。

1.天盾校验就是这么一个过程或者大多数的网络校验都是如此,只需要一直调试。

2.发现有暗桩不要害怕,能断下单步调试,有耐心就能找到。

3.发现破解了还是不能运行,不要着急,仔细观察软件还做了什么,大胆尝试,猜测,改变。

推荐实验:Ollydbg之程序破解(蚁景网安实验室) 点击进入实操>>

本课程最终解释权归蚁景网安学院

本页面信息仅供参考,请扫码咨询客服了解本课程最新内容和活动