-

在线客服

QQ扫码联系在线客服

QQ: 2292620539

-

你是否正在收集各类网安网安知识学习,蚁景网安实验室为你总结了1300+网安技能任你学,点击获取免费靶场>>

本实验主要介绍了burpsuite的简介及MIME上传绕过,通过本实验的学习,你能够了解burpsuite以及文件上传检测,掌握burpsuite中Proxy模块和Target模块的使用,学会使用burpsuite绕过服务端MIME类型检测。

实验地址:https://www.yijinglab.com/expc.do?ec=ECID172.19.104.182015020314215100001

一、 使用Burpsuite的代理功能

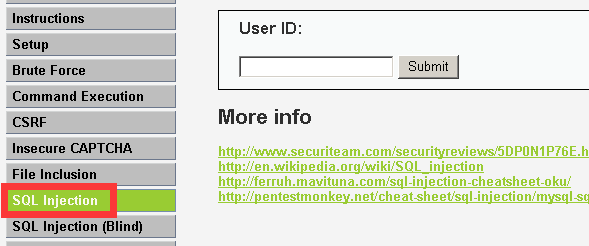

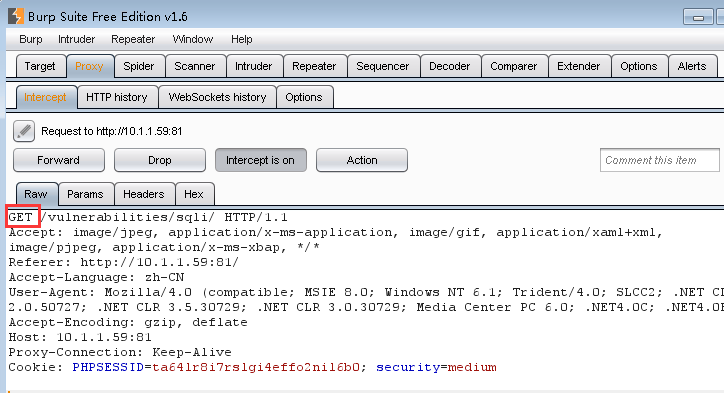

访问试验机中的地址10.1.1.59:81,输入用户名和密码,打开burpsuite,设置好浏览器代理,点击sql injection,

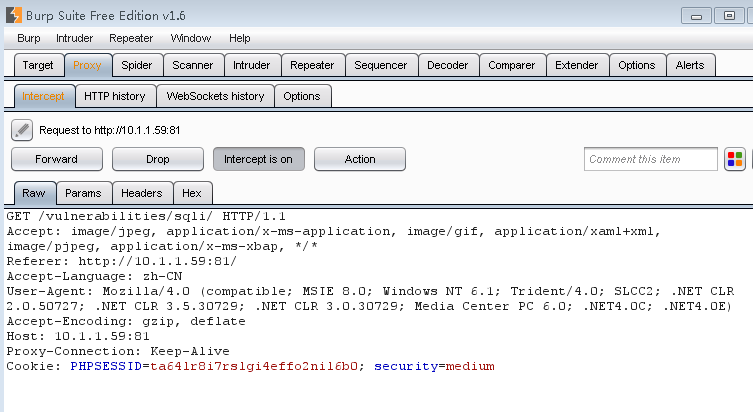

截获的数据包如下

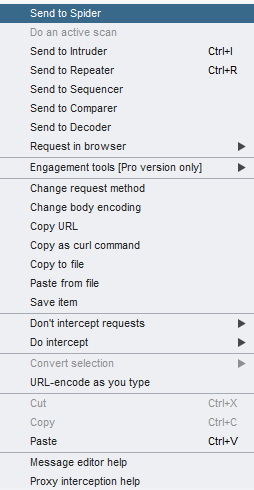

右键单击,如下图所示:

Send to XXX分别表示将截获的数据发送到各个模块,然后在各个模块下进行下一步操作。

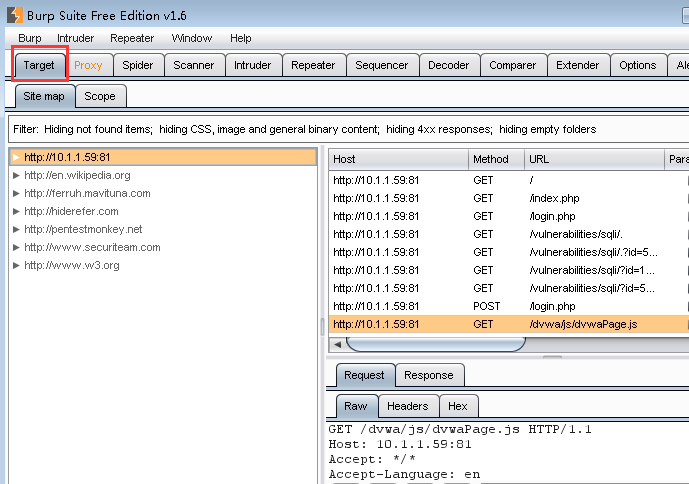

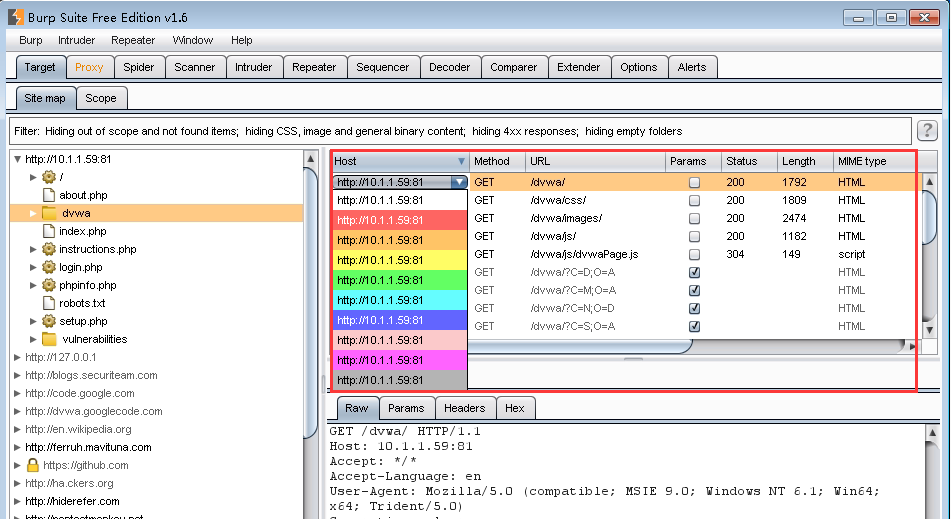

下拉菜单,点击Send to Spider切换到Spider模块下,burpsuite会自动对网站进行爬行,Control选项卡下可以查看爬行的状态和设置爬行范围,Options选项卡中可以进行爬行的设置等。一段时间后切换到Target模块查看结果:

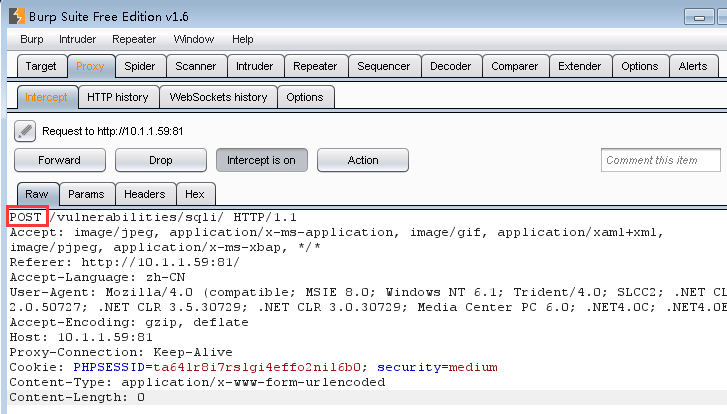

Change request method表示更改请求方式,如之前使用的GET请求,点击Change request method后为变为POST

Don’t intercept requests表示不截获请求,比如我们选择To this host,在Intercept is on时burp也不对此主机的请求做拦截。我们就可以正常访问该网页了。

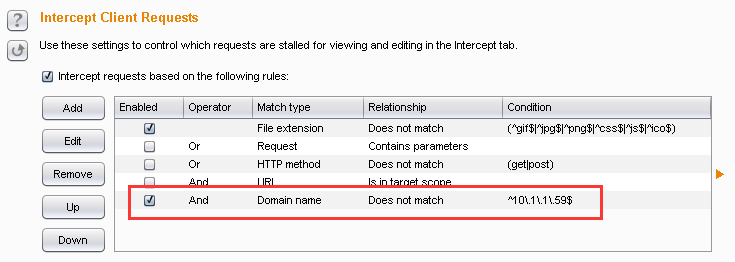

然后我们切换到Proxy的Options选项卡下,查看Intercept Client Requests,已经增加了一条记录

Do intercept下Response to this request功能可用于对服务端发送过来的信息做修改来欺骗浏览器。

如果开启URL-encode as you type表示对你输入的&,=等字符将会被URL编码替换。

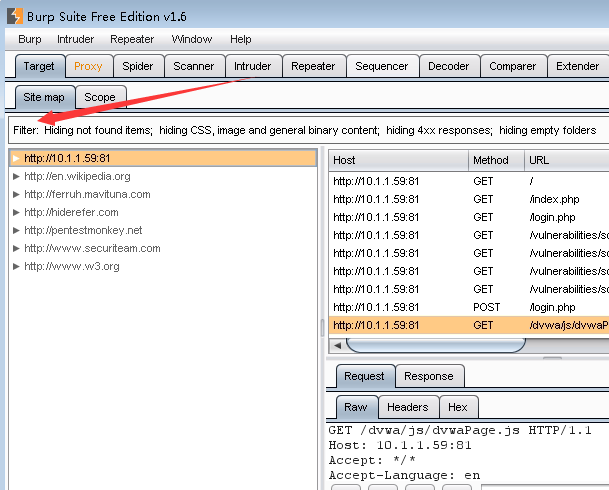

Target模块

这个模块下有两个选项卡,Site map主要是将爬行的站点以树形结构显示,Scope主要是用来设置范围进行过滤。

有时当我们对一个目标网址进行测试时,Site map下会出现许多不相关的网址,我们可以使用Filter来过滤,只留下目标网址

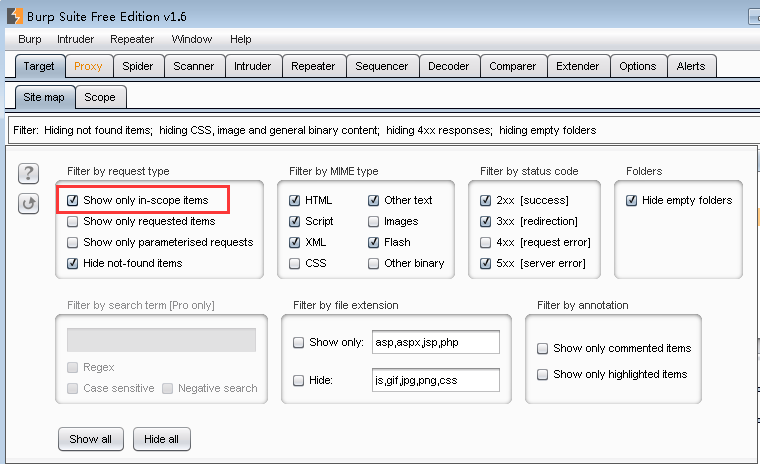

点击Filter,勾选Show only in-scope items

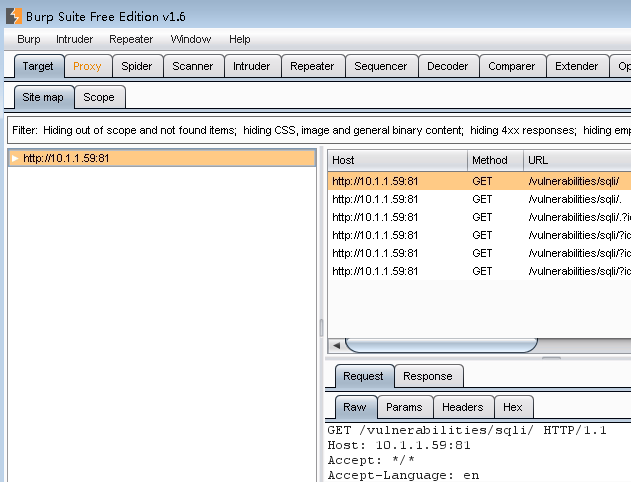

此时Site map下只剩下目标网址了

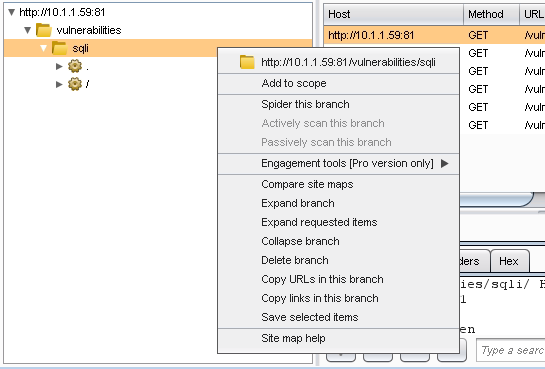

然后我们随便点击一个目录又会出现许多功能

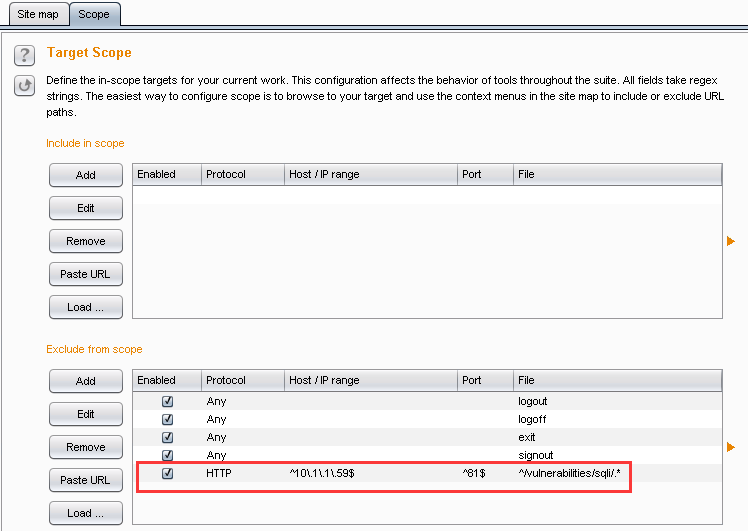

点击Remove from scope,比如我此时选择css,该目录就会消失,对应的Scope选项卡下便会多出一条记录

点击Spider this branch,burp就会对该目录进行爬行

点击Expand branch来展开分支,其他功能不是很常用,有兴趣的小伙伴可以自行研究哦。

Site map选项卡右边可以看到一些请求的信息,在Host下可以选择对链接进行高亮显示,comment下可以添加注释,针对单个链接也可进行右键操作。

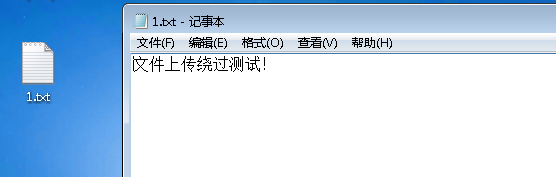

1.首先在桌面上新建一个1.txt,此处我写入“文件上传绕过测试!”。然后将后缀修改为jpg。

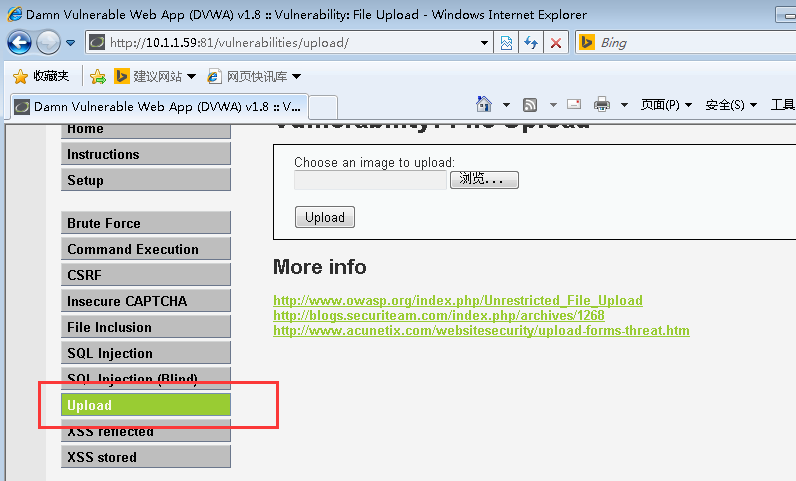

2.打开试验机地址10.1.1.59:81,输入用户名和密码,点击Upload

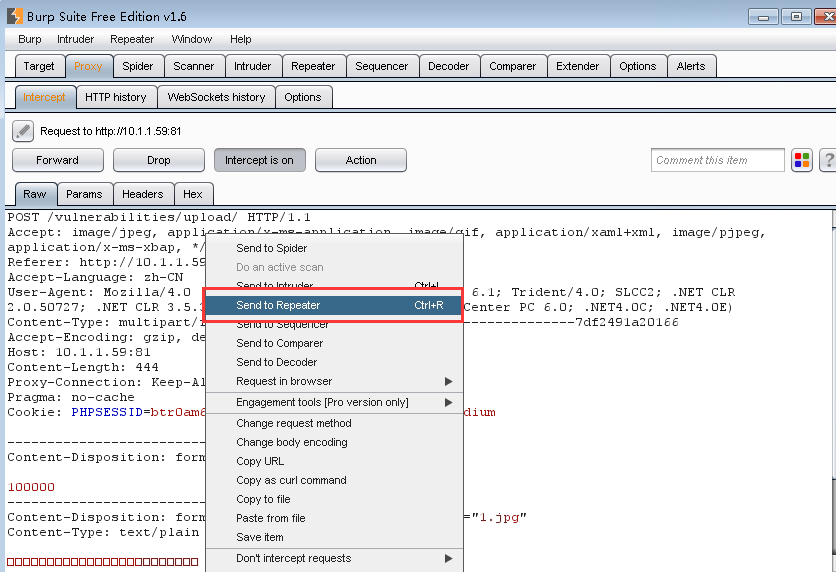

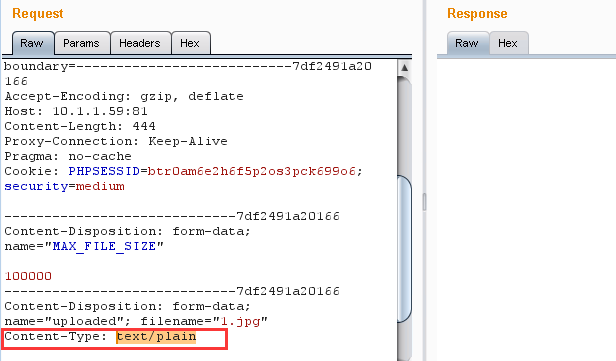

3.设置好代理,然后点击upload,burpsuite已经截获到了数据包,右击send to repeater

4.我们将Content-Type后的text/plain修改为image/jpeg

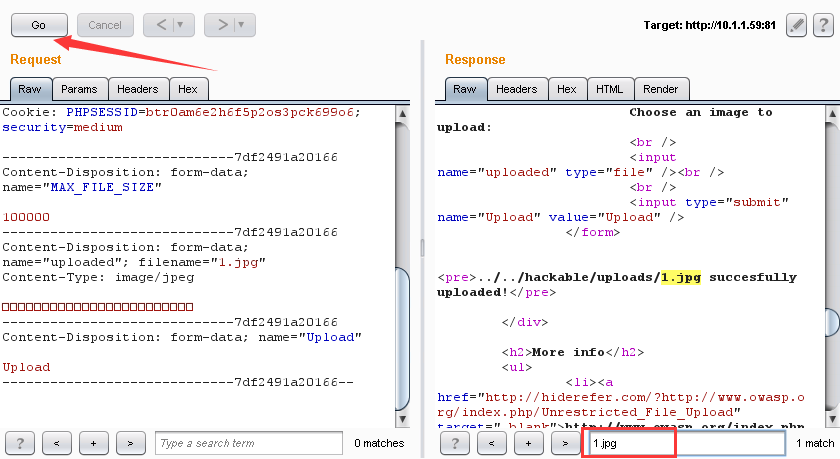

5.点击go,从右侧可以看到已经上传成功,我们在右下方输入1.jpg进行搜索刚才上传的图片。

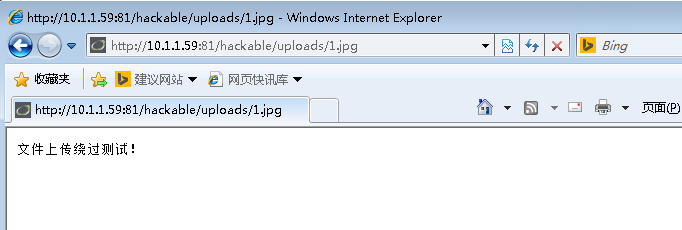

6.关闭代理,打开搜索到的路径

如果看完这一篇还不过瘾的话可以去实验室做实验继续学习哦。

本课程最终解释权归蚁景网安学院

本页面信息仅供参考,请扫码咨询客服了解本课程最新内容和活动